[Tutorial] ¿Qué es un troyano de acceso remoto y cómo detectarlo / eliminarlo? [Sugerencias de MiniTool]

What S Remote Access Trojan How Detect Remove It

Resumen :

Este artículo redactado en el sitio web oficial de MiniTool ofrece una revisión completa del troyano de acceso remoto. Cubre su significado, funciones, malos efectos, detección, remoción, así como métodos de protección. Lea el contenido a continuación y tenga un conocimiento profundo del troyano RAT.

Navegacion rapida :

Definición de troyano de acceso remoto

¿Qué es un virus RAT?

Un troyano de acceso remoto (RAT), también llamado creepware, es un tipo de malware que controla un sistema a través de una conexión de red remota. Infecta la computadora de destino a través de protocolos de comunicación especialmente configurados y permite al atacante obtener acceso remoto no autorizado a la víctima.

Troyano RAT generalmente se instala en una computadora sin el conocimiento de su propietario y, a menudo, como un caballo de Troya o una carga útil. Por ejemplo, generalmente se descarga de manera invisible con un archivo adjunto de correo electrónico, archivos torrent, enlaces web o un programa deseado por el usuario, como un juego. Si bien los ataques dirigidos por un atacante motivado pueden engañar a los objetivos deseados para que instalen Estafa RAT a través de tácticas de ingeniería social, o incluso mediante el acceso físico temporal de la máquina deseada.

Una vez que entre en la máquina de la víctima, Malware RAT ocultará sus operaciones dañinas a la víctima o al antivirus o al firewall y utilizará el host infectado para propagarse a otras computadoras vulnerables para construir una botnet.

¿Qué hace un virus RAT?

Dado que un troyano de acceso remoto permite el control administrativo, puede hacer casi todo en la máquina víctima.

- Obtenga acceso a información confidencial, incluidos nombres de usuario, contraseñas, números de seguro social y cuentas de tarjetas de crédito.

- Supervise los navegadores web y otras aplicaciones informáticas para obtener el historial de búsqueda, correos electrónicos, registros de chat, etc.

- Secuestra la cámara web del sistema y graba videos.

- Supervise la actividad del usuario mediante registradores de pulsaciones de teclas o software espía.

- Toma capturas de pantalla en la PC de destino.

- Vea, copie, descargue, edite o incluso elimine archivos.

- Formatear unidades de disco duro para borrar datos.

- Cambiar la configuración de la computadora.

- Distribuya malware y virus.

Cómo configurar y usar el escritorio remoto en Windows 10, mire aquí

Cómo configurar y usar el escritorio remoto en Windows 10, mire aquíMucha gente quiere configurar y usar el escritorio remoto en Windows 10, pero no sabe cómo. Estoy escribiendo esto para ayudarlos.

Lee masEjemplos de troyanos de acceso remoto

Ya que RAT de spam nace, existen muchos tipos de este.

1. Orificio trasero

El rootkit Back Orifice (BO) es uno de los ejemplos más conocidos de RAT. Fue creado por un grupo de hackers llamado Cult of the Dead Cow (cDc) para mostrar las deficiencias de seguridad de la serie de sistemas operativos (SO) Windows 9X de Microsoft. El nombre de este Explotación de RAT es un juego de palabras en el software Microsoft BackOffice Server que puede controlar múltiples máquinas al mismo tiempo confiando en imágenes.

Back Orifice es un programa informático desarrollado para la administración remota de sistemas. Permite a una persona controlar una PC desde una ubicación remota. El programa debutó en DEF CON 6 el 1 de agostoS t, 1998. Fue creado por Sir Dystic, miembro de CDC.

Aunque Back Orifice tiene propósitos legítimos, sus características lo convierten en una buena opción para uso malintencionado. Por esta u otras razones, la industria antivirus clasifica inmediatamente la herramienta como malware y la agrega a sus listas de cuarentena.

Back Orifice tiene 2 variantes de secuela, Back Orifice 2000 lanzado en 1999 y Deep Back Orifice por la organización de piratería francesa canadiense QHA.

2. Sakula

Sakula, también conocido como Sakurel y VIPER, es otro troyano de acceso remoto que apareció por primera vez en noviembre de 2012. Se usó en intrusiones específicas a lo largo de 2015. Sakula permite a un adversario ejecutar comandos interactivos y descargar y ejecutar componentes adicionales.

6 métodos para reparar el error de escritorio remoto de Windows 10 que no funciona

6 métodos para reparar el error de escritorio remoto de Windows 10 que no funcionaCuando intenta conectar una computadora remota, pero aparece el error de escritorio remoto de Windows 10 que no funciona, puede encontrar métodos para corregir el error en esta publicación.

Lee mas3. Sub7

Sub7, también conocido como SubSeven o Sub7Server, es un Botnet RAT . Su nombre se derivó al deletrear NetBus al revés (suBteN) e intercambiar diez por siete.

Normalmente, Sub 7 permite el acceso no autorizado y no detectado. Por lo tanto, la industria de la seguridad generalmente lo considera un caballo de Troya. Sub7 trabajó en la familia de sistemas operativos Windows 9x y Windows NT, hasta Windows 8.1 inclusive.

Sub7 no se ha mantenido desde 2014.

4. PoisonIvy

Hiedra venenosa Registrador de teclas RAT , también llamado Backdoor.Darkmoon, habilita keylogging, pantalla / captura de video , administración de sistemas, transferencia de archivos, robo de contraseñas y retransmisión de tráfico. Fue diseñado por un pirata informático chino alrededor de 2005 y se ha aplicado en varios ataques destacados, incluidos los ataques Nitro a empresas químicas y la violación de la herramienta de autenticación RSA SecurID, ambos en 2011.

5. DarkComet

DarkComet fue creado por Jean-Pierre Lesueur, conocido como DarkCoderSc, un programador independiente y codificador de seguridad informática de Francia. Aunque esta aplicación RAT se desarrolló en 2008, comenzó a proliferar a principios de 2012.

En agosto de 2018, DarkComet se suspendió indefinidamente y sus descargas ya no se ofrecen en su sitio web oficial. La razón se debe a su uso en la guerra civil siria para vigilar a los activistas, así como al temor de su autor de ser arrestado por razones no identificadas.

El NanoCore RAT tomará el control de su PC

El NanoCore RAT tomará el control de su PCEsté atento a NanoCore RAT, ya que es más peligroso que el RAT promedio; Atacará un sistema Windows y obtendrá el control total de esa PC.

Lee masAdemás de los ejemplos anteriores, hay muchos otros programas troyanos de acceso remoto como CyberGate, Optix, ProRat, Shark, Turkojan y Vórtice . La lista completa de herramientas RAT es demasiado larga para mostrarse aquí y todavía está creciendo.

Síntomas del virus RAT

¿Cómo saber si tiene un virus RAT? Es un poco dificil. Las RAT son encubiertas por naturaleza y pueden hacer uso de un nombre de archivo aleatorio o una estructura de ruta de archivo para tratar de evitar la identificación de sí mismas.

Comúnmente, un Virus del gusano RAT no aparece en las listas de programas o tareas en ejecución y sus acciones son similares a las de los programas legales. Además, Software espía RAT gestionará el uso de los recursos informáticos y bloqueará la advertencia de bajo rendimiento de la PC. Además, los piratas informáticos RAT generalmente no se delatarán eliminando sus archivos o moviendo el cursor mientras usa su computadora.

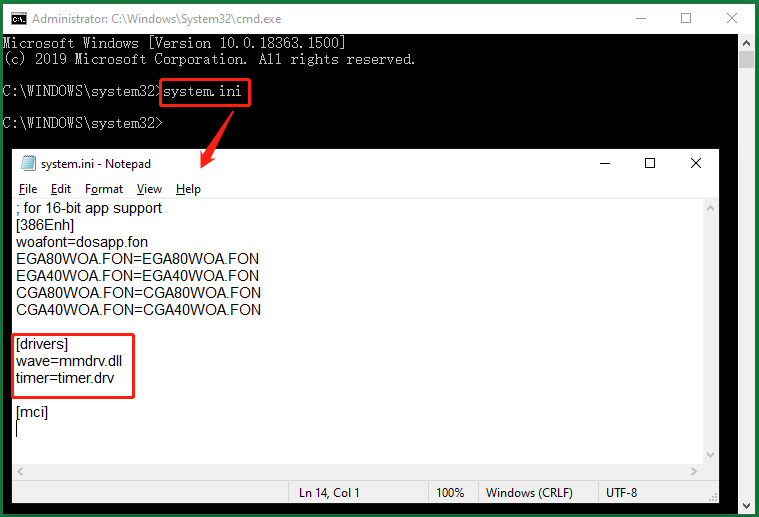

Para su información: use System.ini para identificar la infección de RAT

Abra el símbolo del sistema mejor como administrador, escriba system.ini y presione Ingresar . Luego, aparecerá un bloc de notas que le mostrará algunos detalles de su sistema. Eche un vistazo al conductores sección, si parece breve como muestra la imagen de abajo, está seguro. Si hay otros caracteres extraños, es posible que algunos dispositivos remotos accedan a su sistema a través de algunos de sus puertos de red.

Detección de troyanos de acceso remoto

¿Cómo detectar un troyano de acceso remoto? Si no puede decidir si está utilizando una computadora con virus RAT o no solo por los síntomas (hay pocos síntomas), debe solicitar ayuda externa, como confiar en programas antivirus. Muchas aplicaciones de seguridad comunes son buenas Escáneres de virus RAT y Detectores de ratas .

Principales herramientas de eliminación de troyanos de acceso remoto

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

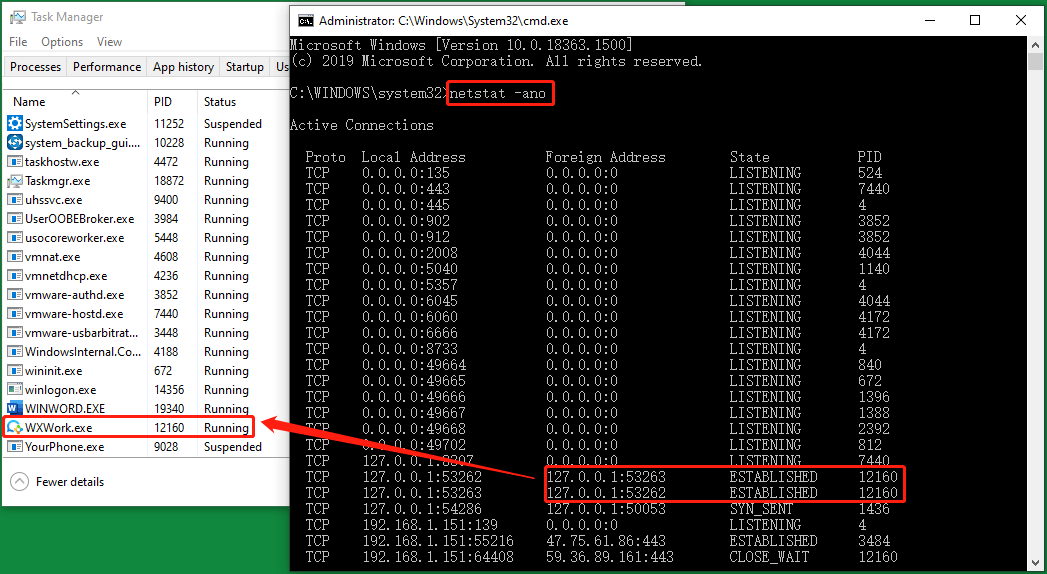

FIY: Encuentra RAT con CMD y Administrador de tareas

Puede intentar descubrir elementos sospechosos junto con el Administrador de tareas y CMD. Escribe netstat -ano en su símbolo del sistema y averigüe el PID de programas establecidos que tiene una dirección IP extranjera y aparece REPETIDAMENTE. Luego, busque el mismo PID en el Detalles pestaña en el Administrador de tareas para averiguar el programa de destino. Sin embargo, no significa que el programa de destino sea un RAT con seguridad, solo un programa sospechoso. Para confirmar que el programa fundado es un malware RAT, se necesita una identificación adicional.

También puede utilizar la dirección IP extranjera sospechosa para averiguar su ubicación registrada en línea. Muchos sitios web que pueden ayudarlo a hacer eso, como https://whatismyipaddress.com/ . Si la ubicación no tiene ninguna conexión con usted por completo, no la ubicación de sus amigos, empresa, parientes, escuela, VPN, etc., probablemente sea una ubicación de piratas informáticos.

Eliminación de troyanos de acceso remoto

¿Cómo eliminar un troyano de acceso remoto? O, ¿Cómo deshacerse de un virus RAT?

Nivel 1

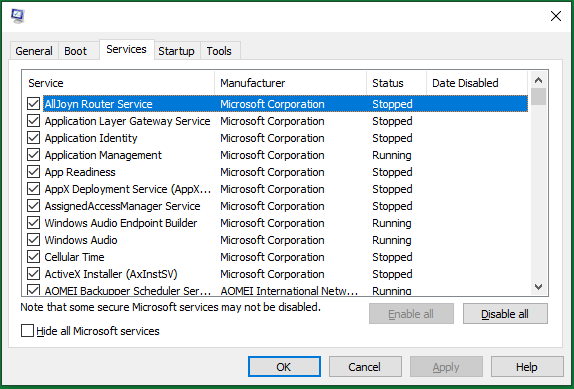

Si puede localizar archivos o programas maliciosos específicos, simplemente elimínelos de su computadora o al menos finalice sus procesos. Puede hacer esto en el Administrador de tareas o Utilidad MSConfig de Windows .

Escribe mal configurado en Windows Ejecutar y presionar Ingresar o haga clic en OK para activar la ventana de MSConfig. Allí, cambie al Servicios pestaña, busque los servicios de destino y desactívelos.

Simplemente reinicie su máquina después de desinstalar o bloquear algunos programas o servicios.

Etapa 2

Instale y ejecute un Removedor de ratas como Malwarebytes Anti-Malware y Anti-Exploit para eliminar archivos asociados y modificaciones del registro.

Etapa 3

Utilice herramientas de comprobación, como Autorun.exe, para comprobar los archivos y programas sospechosos que se inician cuando se inicia Windows.

Etapa 4

Verifique las conexiones de red que salen o ingresan a su sistema que no deberían existir. O simplemente corte directamente su conexión a Internet.

¿Cómo protegerse del ciberataque RAT?

Al igual que protegerse de otras amenazas de malware de red, para la protección de troyanos de acceso remoto, en general, debe evitar descargar elementos desconocidos; mantenga actualizado el antimalware y el firewall, cambie sus nombres de usuario y contraseñas con regularidad; (para una perspectiva administrativa) bloquea los puertos no utilizados, desactiva los servicios no utilizados y supervisa el tráfico saliente.

# 1 Evite descargar de fuentes no confiables

En primer lugar, la prevención más eficaz y sencilla es no descargar nunca archivos de fuentes no seguras. En su lugar, obtenga siempre lo que desea de ubicaciones confiables, autorizadas, oficiales y seguras, como sitios web oficiales, tiendas autorizadas y recursos conocidos.

# 2 Mantenga actualizados los cortafuegos y antivirus

No importa qué firewall o programa antimalware tenga, o incluso si tiene más de uno de ellos, simplemente mantenga esos servicios de seguridad actualizados. Las versiones más recientes siempre adoptan las últimas tecnologías de seguridad y están especialmente diseñadas para las amenazas populares actuales.

Los Malwarebytes y otros antivirus mencionados anteriormente también pueden evitar que el vector de infección inicial permita que el sistema se vea comprometido.

# 3 Cambie sus nombres de usuario y contraseñas con regularidad

Es un buen hábito cambiar sus diversas cuentas con regularidad para luchar contra el robo de cuentas, especialmente para las contraseñas. Además, se recomienda que aproveche los diversos tipos de funciones de seguridad que brindan los proveedores de servicios para proteger sus cuentas, como la autenticación de dos factores (2FA).

6 detecciones de malware / 18 tipos de malware / 20 herramientas de eliminación de malware

6 detecciones de malware / 18 tipos de malware / 20 herramientas de eliminación de malware¿Qué es la detección de software espía y malware? ¿Cómo realizar la detección de malware? ¿Cómo saber si está infectado por malware? ¿Cómo sobrevivir a los ataques de malware?

Lee mas# 4 Actualice sus programas legales

Dado que el troyano de acceso remoto RAT probablemente utilizará las aplicaciones legítimas en su computadora, es mejor que actualice esas aplicaciones a sus últimas versiones. Esos programas incluyen sus navegadores, aplicaciones de chat, juegos, servidores de correo electrónico, herramientas de video / audio / foto / captura de pantalla, aplicaciones de trabajo ...

# 5 Actualización del sistema informático

Por supuesto, no olvide parchear su sistema operativo con las últimas actualizaciones. Por lo general, las actualizaciones del sistema incluyen parches y soluciones para vulnerabilidades recientes, exploits, errores, errores, puertas traseras, etc. ¡Actualizar el sistema operativo para proteger toda su máquina!

Copia de seguridad de archivos contra el virus del software RAT

A menudo ocurre que las cyber RAT pasan desapercibidas durante años en estaciones de trabajo o redes. Esto indica que los programas antivirus no son infalibles y no deben tratarse como el principio y el fin de la protección RAT.

Entonces, ¿qué más puede hacer para evitar que los archivos de su computadora sean editados, eliminados o destruidos? Afortunadamente, aún puede recuperar sus datos después de los ataques de malware RAT si tiene una copia de respaldo. Sin embargo, debe hacer la copia antes de perder los archivos originales con una herramienta confiable y sin RAT como MiniTool ShadowMaker, que es un programa de respaldo profesional y poderoso para computadoras con Windows.

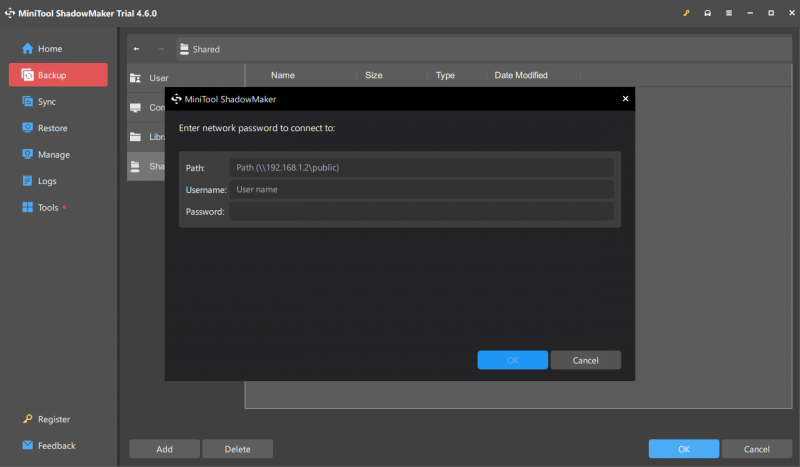

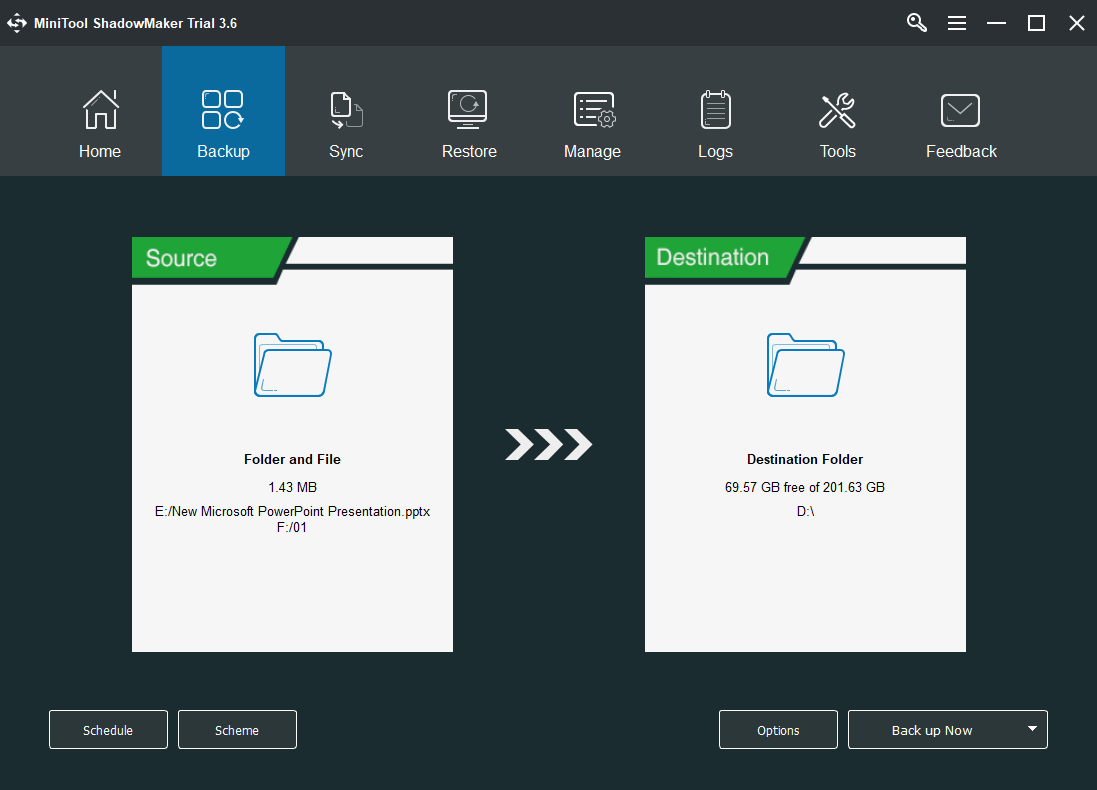

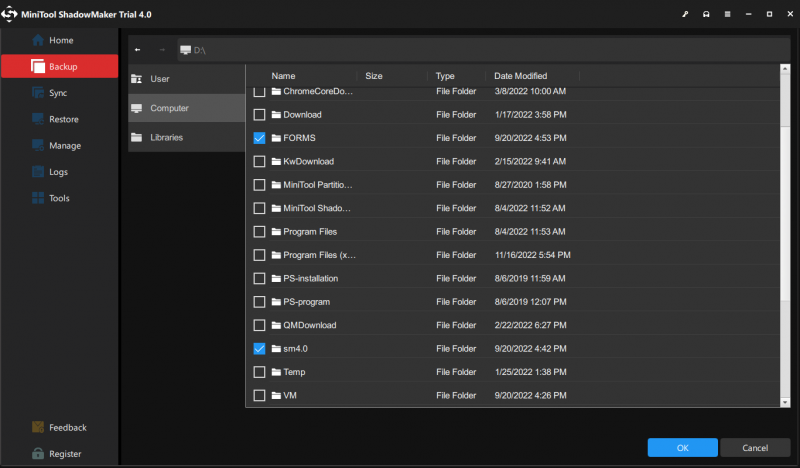

Paso 1. Descargue MiniTool ShadowMaker desde su sitio web oficial o el botón de enlace autorizado anteriormente.

Paso 2. Instale y ejecute la herramienta en su PC.

Paso 3. Si obtiene su versión de prueba, se le pedirá que compre sus ediciones pagas. Si no desea pagar, simplemente haga clic en el Mantener prueba opción en la parte superior derecha para disfrutar de sus funciones de prueba, que son las mismas que las formales solo con un límite de tiempo.

Paso 4. Cuando ingrese a su interfaz principal, haga clic en el Apoyo pestaña en el menú superior.

Paso 5. En la pestaña Copia de seguridad, especifique el Fuente archivos que planea copiar y el Destino ubicación en la que desea guardar la imagen de respaldo.

Paso 6. Haga clic en el Copia ahora botón en la parte inferior derecha para realizar el proceso.

El resto es esperar el éxito de la tarea. Puede configurar un cronograma para hacer una copia de seguridad automática de esos archivos diariamente, semanalmente, mensualmente o cuando el sistema se conecta / desconecta en el Paso 5 anterior antes del inicio del proceso o en la pestaña Administrar después del proceso. Además, puede decidir qué tipo de copias de seguridad ejecutar, completas, incrementales o diferenciales, así como cuántas versiones de la imagen de copia de seguridad conservará en caso de que se agote el espacio de almacenamiento.

![¿Cómo reparar el error de servicios de juego 0x80073d26 Windows 10? [Consejos sobre miniherramientas]](https://gov-civil-setubal.pt/img/news/A4/how-to-fix-gaming-services-error-0x80073d26-windows-10-minitool-tips-1.jpg)

![¿Cómo se puede corregir el error de relación de confianza de la base de datos de seguridad? [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/43/how-can-you-fix-security-database-trust-relationship-error.jpg)

![¿Cómo recuperar contactos eliminados en Android con facilidad? [Sugerencias de MiniTool]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/29/how-recover-deleted-contacts-android-with-ease.jpg)

![¿Dropbox no tiene suficiente espacio para acceder a la carpeta? ¡Pruebe las correcciones aquí ahora! [Consejos sobre miniherramientas]](https://gov-civil-setubal.pt/img/backup-tips/C9/dropbox-not-enough-space-to-access-folder-try-fixes-here-now-minitool-tips-1.png)

![Resuelto: uno de sus discos debe comprobarse para comprobar la coherencia [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/95/solved-one-your-disks-needs-be-checked.png)

![Elimina/Elimina Google Chrome de tu computadora o dispositivo móvil [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/news/A0/remove/delete-google-chrome-from-your-computer-or-mobile-device-minitool-tips-1.png)

![Código de Windows 10 de Minecraft ya canjeado: cómo solucionarlo [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/11/minecraft-windows-10-code-already-redeemed.jpg)