Principales tipos de piratas informáticos que necesita conocer: proteja su privacidad

Major Types Of Hackers You Need To Know Protect Your Privacy

La ciberseguridad es lo que le importa a la gente y ahora han surgido muchos tipos de piratas informáticos. Para proteger su seguridad cibernética de esos piratas informáticos, necesita saber algo sobre ellos. Este artículo sobre el Sitio web de MiniTool Lo guiará para conocer diferentes tipos de piratas informáticos y le enseñará cómo proteger su privacidad.¿Qué hace un hacker?

A medida que las actividades cibernéticas aumentan y se convierten en el principal entusiasmo en el tiempo libre, algunos con malas intenciones encuentran la manera de romper el escudo de protección de las personas y convertirse en diversos tipos de piratas informáticos. Se esconden en la oscuridad, bloquean a sus objetivos atacantes y se infiltran fácilmente en los sistemas de las víctimas.

A veces, si el hacker aplica métodos de piratería de una manera más flexible y sofisticada, le llevará más tiempo descifrar e incluso nunca podrá decodificar la técnica. Así pues, el peligro persiste.

Los piratas informáticos están aumentando. Normalmente han sido equipados con cerebros y habilidades bien entrenados. Con diferentes propósitos y experiencia práctica, pueden hacer frente con flexibilidad a todo tipo de emergencias, incitando a las víctimas a dejar un agujero de seguridad para la próxima infección.

Los piratas informáticos pueden hacer muchas cosas siempre que se infiltren en su sistema, como por ejemplo:

- Instalar malware

- Robar o destruir datos

- Interrumpir servicios

- Recopilar información de los usuarios.

- …

Ahora, según los propósitos y las técnicas de piratería, podemos clasificar algunos de los principales tipos de piratas informáticos. Para obtener información específica sobre los diferentes tipos de piratas informáticos, siga leyendo.

Tipos de piratas informáticos

Hackers de sombrero blanco

¿Todos los hackers son malos? No, desde que algunas personas altamente cualificadas se unen al grupo de piratería, cada vez más profesionales están a la altura de las circunstancias y exploran sus técnicas de piratería mediante ataques simulados. Los llamamos hackers de seguridad éticos o hackers de sombrero blanco.

Imitarán todas las técnicas de hacking posibles para identificar vulnerabilidades de seguridad que tiene el sistema actual. Al hacerlo, las personas pueden tomar medidas inmediatas para mejorar la debilidad de la seguridad. A diferencia de otros hackers, los hackers de sombrero blanco a menudo se adhieren a una brújula moral bien desarrollada y a regulaciones basadas en la ley.

Hackers de sombrero negro

Los hackers de sombrero negro inician actividades que van totalmente en contra de las leyes o estándares éticos con fines nefastos. Pueden utilizar malware, ransomware, virus y otras tácticas para alterar la defensa de un sistema. Luego, esos piratas informáticos criminales tomarán como rehenes las computadoras o robarán nombres de usuario y contraseñas, números de tarjetas de crédito y otra información confidencial.

Las técnicas de piratería más comunes que utilizarán incluyen suplantación de identidad , Caballo de Troya , software espía , programas publicitarios, fuerza bruta , el robo de identidad, Secuestro de datos , intermediario, bombas lógicas, clickjacking, denegación de servicio, etc.

Si deseas obtener más información sobre los hackers de sombrero blanco y los hackers de sombrero negro, puedes leer este artículo: [Explicado] White Hat vs Black Hat: ¿Cuál es la diferencia? .

Hackers de sombrero gris

Los hackers de sombrero gris se encuentran en algún punto intermedio entre estos dos significados: hackers de sombrero blanco y hackers de sombrero negro. Pueden jugar como piratas informáticos o expertos en seguridad para ejecutar una serie de actividades de piratería. Esas medidas, en ocasiones, pueden violar leyes o estándares éticos, pero no deben identificarse como maliciosas.

Los piratas informáticos normalmente operan en el área nebulosa y no tienen intenciones maliciosas típicas de un pirata informático de sombrero negro.

Hackers de sombrero rojo

Además de los tipos de sombreros de piratas informáticos anteriores, los piratas informáticos de sombrero rojo son un grupo de piratas informáticos vigilantes. Tienen intenciones dispares en un estado de oposición. Los hackers de Red Hat tienden a utilizar sus conocimientos y tácticas para luchar contra los ciberdelincuentes y la guerra cibernética que no cumplen con sus propios valores morales ni sus altos estándares de justicia.

Lo que hacen los hackers de sombrero rojo puede ser ilegal porque, a veces, pueden aplicar medidas agresivas para frenar a los hackers de sombrero negro. Todo lo que hacen no es simplemente por seguridad cibernética, sino para satisfacer el deseo de luchar contra los piratas informáticos de sombrero negro.

Hackers de sombrero verde

Otro tipo de sombrero de hacker son los hackers de sombrero verde. Los hackers de sombrero verde son un grupo de novatos o principiantes que buscan una manera de aprender más sobre ciberseguridad y entrenar sus habilidades. Entonces, en sus hackeos, ocurrirán muchos errores e incluso causarán daños irreversibles por accidente.

Algunos de ellos pueden iniciar el negocio y allanar el camino para convertirse en excelentes hackers de sombrero blanco, pero otros pueden tener intenciones maliciosas.

Hackers de sombrero azul

Los hackers de sombrero azul son un grupo de expertos en ciberseguridad involucrados en organizaciones que requieren una mayor protección para hacer frente a posibles amenazas. Este tipo de piratas informáticos normalmente tienen experiencia profesional y están invitados a unirse a corporaciones u organizaciones.

Realizarán pruebas de penetración y detectarán errores y vulnerabilidades para mejorarlos antes de que el producto se lance al mercado. Esta denominación no es ampliamente reconocida, por lo que mucha gente los confundirá con los hackers de sombrero blanco.

Hackers de juegos

Como su nombre lo indica, los piratas informáticos de juegos se refieren a aquellas personas que se centran en robar cachés de crédito de jugadores profesionales o de sus competidores. Esos piratas informáticos también pueden realizar Ataques distribuidos de denegación de servicio (DDoS) para obligar a sus competidores a salir del juego.

Una vez, se lanzaron más de cuatro millones de ataques de este tipo contra la comunidad mundial de jugadores. Con el alto valor de la industria de los videojuegos, muchos piratas informáticos han centrado su atención en este campo.

Niños de guión

Los script kiddies, en un sentido despectivo, se refieren a aquellos hackers novatos con poca experiencia y conocimientos relacionados. Los piratas informáticos suelen utilizar este nombre con desprecio porque utilizan herramientas de piratería con poca comprensión.

Los script kiddies suelen ser ignorados, pero son peligrosos y tienen malas intenciones de comprometer los sistemas informáticos de otras personas.

Hacktivistas

Los hacktivistas son más graves que otros tipos de ataques de piratas informáticos. Comienzan el ataque no por el atractivo del dinero sino por causas políticas o sociales. Los participantes aprovecharán técnicas digitales para presentar su descontento y resistencia. De esta forma, pueden poner de relieve un acontecimiento social o político.

Los departamentos y organizaciones gubernamentales son los principales objetivos de esos piratas informáticos, y no sólo los atacan sino que los desfiguran. Es difícil juzgar sus posiciones. Pueden trabajar para organizaciones hostiles o trabajar para promover cuestiones relacionadas con la libertad de expresión, los derechos humanos o la ética de la información.

Criptojackers

Los criptojackers se refieren a piratas informáticos que explotan una computadora para extraer criptomonedas mediante el uso no autorizado de los recursos informáticos de otra persona. A menudo se infiltran en el ordenador seduciendo a las víctimas para que instalen sin saberlo un programa con scripts maliciosos.

Hackers patrocinados por el estado

Esos piratas informáticos cuentan con el apoyo y el patrocinio de los estados y pueden desarrollar más habilidades de alta tecnología y explorar áreas más avanzadas. vectores de ataque . A menudo trabajan para los intereses de una nación dentro o fuera del país y están impulsados por factores políticos, militares o económicos.

Con el trasfondo de la fortaleza nacional, pueden acceder a una gran cantidad de recursos que necesitan y desarrollar capacidades formidables. Se les considera uno de los tipos de actores de amenazas más peligrosos.

Hackers de élite

Los piratas informáticos de élite son considerados el nivel superior con años de experiencia en piratería detrás de sus habilidades y experiencia. Pueden ser los mejores de los mejores cuando se trata de piratería, inventar nuevas formas de iniciar ataques y encontrar y explotar vulnerabilidades antes que nadie.

A menudo se les asocia con actividades de sombrero negro, pero a veces actúan como piratas informáticos de sombrero blanco para promover la seguridad cibernética.

Denunciantes

Los denunciantes, o personas internas maliciosas, son personas/empleados que exponen información al público y la información se considera ilegal, inmoral, ilícita, insegura o fraudulenta.

En informática, los denunciantes son personas que roban datos privados para llamar la atención o causar daños a la organización para la que trabajan. Los juzgamos por lo que son según lo que exponen.

Ciberterroristas

Los ciberterroristas se refieren a una definición más amplia que incluye Ataques ciberneticos que intimiden o generen miedo en la población objetivo. Lo que realizan puede ser un ataque motivado personal o políticamente y que causará amenazas a la infraestructura o redes críticas de un país.

Diferentes organizaciones tienen distintas definiciones de ciberterrorismo. Por ejemplo, algunas organizaciones piensan que las actividades cibernéticas que han amenazado la vida de las personas pueden denominarse ciberterrorismo.

Esos ciberterroristas, en su mayoría, aplican ataques ilegales por motivos políticos contra sistemas, información, programas y datos y agitan la violencia contra objetivos no combatientes. Esos objetivos pueden incluir la industria bancaria, instalaciones militares, centrales eléctricas, centros de control de tráfico aéreo, sistemas de agua, etc.

Hackers de botnets

Las botnets están diseñadas para crecer, propagarse y automatizarse para ayudar a grandes ataques. A veces, las botnets parecen ser buenas para ayudar a llevar a cabo procesos computacionales complejos, pero se utilizan botnets maliciosas para enviar correo basura o robar datos del usuario.

Una botnet es una red de computadoras que se utiliza para realizar varias tareas rutinarias y cada dispositivo individual que se controla se denomina PC zombie. Los piratas informáticos pueden impulsar las acciones de esos robots zombies de forma remota y los dispositivos infectados pueden subir de nivel hasta cientos, miles o incluso millones a la vez.

Es por eso que los piratas informáticos de botnets pueden llevar a cabo ataques de gran volumen, poniendo en peligro una gran cantidad de sistemas de red.

¿Cómo protegerse de los piratas informáticos?

Ante tantas amenazas, debemos tomar algunas medidas para protegernos mejor de los piratas informáticos.

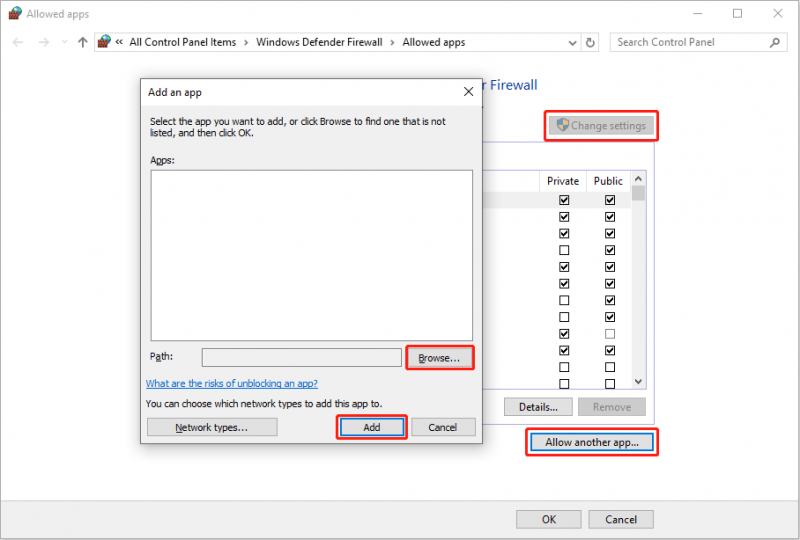

1. Utilice antivirus y firewall para realizar protección en tiempo real .

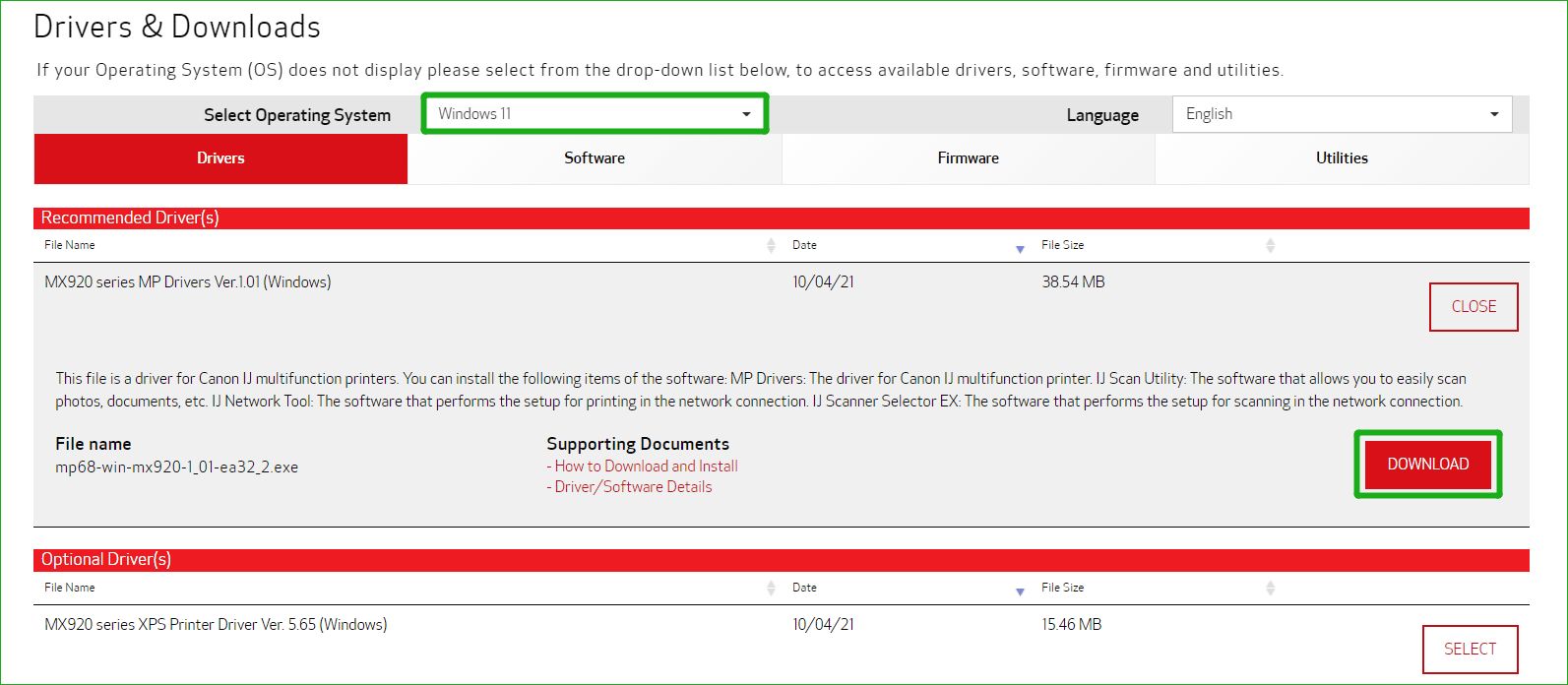

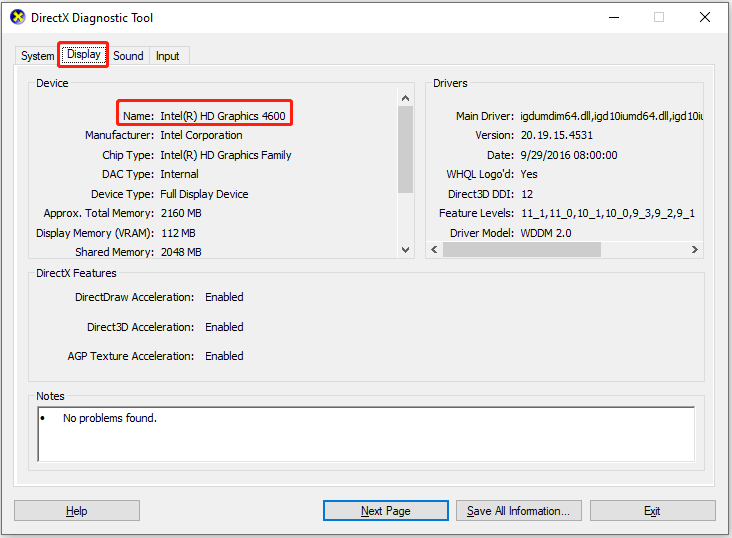

2. Realice actualizaciones periódicas para su sistema y otros dispositivos.

3. Utilice la autenticación de doble factor como capa adicional de seguridad para sus datos en línea.

4. No acceda a datos importantes relacionados con la privacidad o información financiera a través de Wi-Fi público.

5. Desactive algunas conexiones inútiles, como GPS, conexión inalámbrica, Bluetooth o seguimiento geográfico.

6. Piénselo dos veces antes de instalar una aplicación, especialmente aquellas con una fuente desconocida. Si no puede estar seguro de su autenticidad, simplemente no lo instale.

7. Manténgase escéptico ante los enlaces y archivos adjuntos.

8. Utilice una contraseña segura y cifrar los datos privados en tu dispositivo.

9. Esté atento a los mensajes de correo electrónico de partes desconocidas y algunos correos electrónicos de phishing pueden imitar a alguien que conoce. Debes mantener los ojos abiertos para detectar contenidos sospechosos.

10. Haga una copia de seguridad de sus datos o sistema; reconstruirlo cuando sea necesario.

Experto en copias de seguridad: MiniTool ShadowMaker

Estamos bajo la amenaza cibernética y debemos preparar medidas correctivas para los accidentes. Entonces te recomendamos copias de seguridad como último recurso para minimizar su pérdida. Puede ayudar a recuperar datos respaldados cuando se encuentre con todo tipo de problemas, como el sistema falla /errores o corrupción de unidad/archivo.

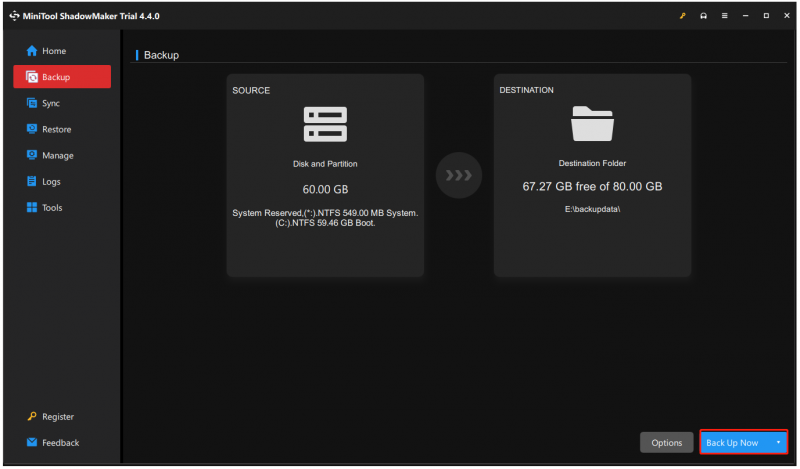

MiniTool ShadowMaker es una software de copia de seguridad gratuito acostumbrado a rápidamente archivos de respaldo & carpetas, sistemas, discos duros y particiones. Puede preparar un disco duro externo para realizar copias de seguridad de los datos, lo que puede evitar directamente la piratería.

MiniTool ofrece una serie de funciones confiables, tales como:

- Soluciones de respaldo confiables

- Rápido el sistema se restaura

- Sincronización automática de archivos

- Clon de disco seguro

- Programa de respaldo flexible

- Gestión inteligente de copias de seguridad

Descargue e instale este programa y podrá obtener una versión de prueba gratuita de 30 días. Si desea realizar una copia de seguridad de los datos en un disco duro externo, insértelo antes de iniciar el programa para que se pueda reconocer el disco.

Prueba de MiniTool ShadowMaker Haga clic para descargar 100% Limpio y seguro

Paso 1: haga doble clic en el programa y haga clic Mantener la prueba para ingresar a la interfaz.

Paso 2: En el Respaldo pestaña, elija la FUENTE sección para elegir lo que desea respaldar y luego vaya a la DESTINO sección para elegir dónde guardar la copia de seguridad.

Paso 3: Luego puedes hacer clic Opciones para configurar los ajustes de la copia de seguridad, como el modo de creación de imágenes, el tamaño del archivo, la compresión, etc., y haga clic en Copia ahora para iniciar la tarea inmediatamente.

MiniTool tiene otra característica que permite a los usuarios crear medios de rescate de arranque de esta manera su sistema puede restaurarse cuando la computadora no arranca. En caso de problemas graves causados por piratas informáticos, será mejor que pruebes este.

Además, con la ayuda de MiniTool ShadowMaker, puedes agregar un menú de inicio, cifrar imágenes de respaldo y realizar copias de seguridad de una computadora remota. Vale la pena intentar mantener su PC protegida con un mayor nivel de seguridad de datos.

Línea de fondo:

Este artículo ha presentado todos los tipos comunes de piratas informáticos. Tienen diferentes propósitos y aplican variadas técnicas para la infección. Frente a enemigos tan astutos, debes crear conciencia sobre la seguridad cibernética y seguir los trucos que te brindamos en el contenido anterior para protegerte de los piratas informáticos.

Si tienes algún problema al utilizar MiniTool ShadowMaker, puedes contactarnos a través de [correo electrónico protegido] y contamos con un equipo de soporte profesional para resolver sus inquietudes.

![Cómo animar una imagen en 2021 [Guía definitiva]](https://gov-civil-setubal.pt/img/movie-maker-tips/54/how-animate-picture-2021.png)

![3 métodos útiles para corregir el error Res: //aaResources.dll/104 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/84/3-useful-methods-fix-res.jpg)

![Usuarios reportados BIOS corruptos en PC: Mensajes de error y soluciones [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/18/users-reported-pc-corrupted-bios.jpg)

![¿Qué hacer antes de actualizar a Windows 10? Las respuestas están aquí [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/18/what-do-before-upgrade-windows-10.png)

![8 consejos para arreglar la discordia que nadie puede oír Windows 10 (2020) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/64/8-tips-fix-discord-can-t-hear-anyone-windows-10.jpg)