[Explicado] White Hat vs Black Hat – ¿Cuál es la diferencia?

Explicado White Hat Vs Black Hat Cual Es La Diferencia

Cuando se enfrentan a todo tipo de canales de piratería, las personas siempre no saben qué hacer. Por ejemplo, ¿sabes algo sobre White Hat y Black Hat? No son algo sobre telas decorativas sino tecnología de la información. Para más información, el artículo sobre White hat vs Black Hat en Sitio web de MiniTool lo divulgará.

En primer lugar, ya sea White Hat o Black Hat, ambos se utilizan para clasificar a los piratas informáticos, lo que se inspira en las primeras películas del oeste, donde los héroes podían identificarse por los sombreros blancos que usaban y los villanos por sus sombreros negros.

Por lo tanto, puede darse cuenta fácilmente de que no todos los piratas informáticos se consideran enemigos maliciosos. La categoría principal de piratas informáticos se clasifica en tres tipos: piratas informáticos de sombrero blanco, piratas informáticos de sombrero negro y piratas informáticos de sombrero gris, de los cuales también puede discriminar por sus motivos: piratas informáticos éticos, piratas informáticos maliciosos y piratas informáticos no maliciosos pero no siempre éticos.

Por lo tanto, para descubrir la diferencia entre White Hat y Black Hat, puede comenzar con sus definiciones y principios de trabajo.

¿Qué es el sombrero blanco?

El término cibernético: hacker de White Hat se refiere a un programador que toma la posición de un hacker y ataca su propio sistema para verificar vulnerabilidades de seguridad. Lo hacen de la misma manera que los piratas informáticos (comúnmente conocidos como piratas informáticos Black Hat) para interrumpir los ataques, pero lo hacen para mantener la seguridad.

Por lo general, tienen experiencia altamente calificada y conocimiento profesional para encontrar vulnerabilidades en un sistema, pero a diferencia de un pirata informático Black Hat, están autorizados o certificados para piratear redes organizacionales y sistemas informáticos para que las debilidades en los sistemas de seguridad puedan ser reveladas y puedan para encontrar su camino protegiéndolos contra ataques externos y violaciones de datos.

Muchas empresas y gobiernos se mueren por que esos profesionales aumenten sus muros de defensa. Esos hackers de sombrero blanco a menudo reciben un pago muy alto y también pueden trabajar por interés personal.

¿Qué es el sombrero negro?

Los piratas informáticos Black Hat a menudo usan sus habilidades para robar los recursos de otras personas en la red o descifrar software cobrado para obtener ganancias. Aunque en su opinión se debe a la tecnología, este comportamiento suele trastornar el orden de todo el mercado o filtrar la privacidad de los demás.

Pueden entrar en los sistemas, robar información, manipular datos y comprometer la seguridad, y sus ataques pueden ir desde la simple propagación de malware hasta la explotación de vulnerabilidades complejas y el robo de datos.

Sombrero Blanco vs Sombrero Negro

Intenciones de White Hat vs Black Hat

Sus motivos son la mayor diferencia entre los hackers de White Hat y los de Black Hat.

Como mencionamos anteriormente, para identificar mejor a sus enemigos y socios, los piratas informáticos se han dividido en piratas informáticos éticos y piratas informáticos maliciosos, lo que significa que algunos de ellos realizan ataques al sistema por razones buenas y válidas, pero otros por ganancias financieras, intereses políticos o venganza maliciosa. .

De lo contrario, aunque utilicen los mismos canales para aplicar un ataque, siempre que la acción sea aprobada por el atacado, el atacante puede parecer legal y ético.

La piratería ética es aceptada por reconocimiento social, conocidos como los 'defensores de la seguridad de la información', los 'guardianes' del mundo de Internet y la columna vertebral indispensable del contexto 'Internet +'; La piratería Black Hat pertenece al evento ilegal por sus reglas sociales perturbadoras.

Técnicas de White Hat vs Black Hat

Aunque los piratas informáticos White Hat y Black Hat tienen como objetivo atacar sistemas y encontrar debilidades en el sistema de seguridad, las técnicas y los métodos son diferentes.

Hackeo de sombrero blanco

1. Ingeniería social

La ingeniería social consiste en engañar y manipular a las víctimas para que hagan algo que no deberían, como realizar transferencias bancarias, compartir credenciales de inicio de sesión, etc.

2. Pruebas de penetración

Las pruebas de penetración tienen como objetivo descubrir vulnerabilidades y debilidades en las defensas y puntos finales de una organización para que puedan corregirse.

3. Reconocimiento e investigación

Esto implica investigar en la organización para encontrar vulnerabilidades en la infraestructura física y de TI. El objetivo es obtener suficiente información para identificar formas de eludir legalmente los controles y mecanismos de seguridad sin romper o destruir nada.

4. Programación

Los piratas informáticos de sombrero blanco crean trampas como señuelos que atraen a los ciberdelincuentes para distraerlos y obtener información valiosa sobre sus atacantes.

5. Usa una variedad de herramientas digitales y físicas

Pueden instalar bots y otro malware y obtener acceso a la red o los servidores.

Hackeo de sombrero negro

Las técnicas de los hackers de sombrero negro están en constante evolución, pero los principales métodos de ataque no cambiarán demasiado. Aquí hay una lista de técnicas de piratería que puede encontrar.

1. Ataques de phishing

El phishing es un tipo de ataque de ciberseguridad durante el cual los actores malintencionados envían mensajes haciéndose pasar por una persona o entidad de confianza.

2. Ataques DDoS

Un ataque DDoS es un intento de colapsar un servicio en línea al inundarlo con tráfico generado sintéticamente. Para obtener más detalles sobre los ataques DDoS, consulte este artículo: ¿Qué es un ataque DDoS? Cómo prevenir un ataque DDoS .

3. Virus troyano

Un virus troyano es un tipo de malware que oculta su verdadero contenido, disfrazado de software, videos o música gratuitos, o aparece como anuncios legítimos, para engañar al usuario haciéndole creer que es un archivo inofensivo.

4. Algunas de las otras técnicas populares incluyen:

- bombas lógicas

- Registro de teclas

- Secuestro de datos

- WAP falso

- Fuerza bruta

- Cambiar de ataque

- Robo de galletas

- Ataque de cebo

Principios de trabajo de White Hat vs Black Hat

Además de sus motivos y técnicas de trabajo, puede diferenciarlos por sus principios de trabajo.

piratas informáticos de sombrero blanco

Hay cinco etapas para los hackers de White Hat:

Etapa 1: Huella

Footprinting es una técnica para recopilar la mayor cantidad de información posible sobre un sistema informático, una infraestructura y una red específicos para identificar oportunidades para penetrarlos. Es uno de los métodos más efectivos para identificar vulnerabilidades.

Etapa 2: Escaneo

Después de recopilar la información necesaria, los piratas informáticos comenzarán a acceder a la red y buscarán información, como cuentas de usuario, credenciales y direcciones IP.

Etapa 3: Obtener acceso

Esta fase es donde un atacante ingresa al sistema/red usando varias herramientas o métodos. Después de ingresar a un sistema, debe aumentar su privilegio al nivel de administrador para poder instalar una aplicación que necesita o modificar datos u ocultar datos.

Etapa 4: Mantenimiento del acceso

Es el proceso en el que el hacker ya ha obtenido acceso a un sistema. Después de obtener acceso, el pirata informático instala algunas puertas traseras para ingresar al sistema cuando necesite acceder a este sistema propio en el futuro.

Etapa 5: Análisis

El análisis de vulnerabilidades es un procedimiento para verificar todas las vulnerabilidades en los sistemas, computadoras y otras herramientas del ecosistema. El análisis de vulnerabilidad ayuda a analizar, reconocer y clasificar las vulnerabilidades.

Ayuda con la identificación y evaluación de los detalles de las amenazas, lo que nos permite mantener una resolución para protegerlos de los piratas informáticos.

piratas informáticos de sombrero negro

- Cree y lance malware y ataques DDoS para interrumpir las operaciones y causar caos y destrucción general.

- Cree perfiles falsos en las redes sociales de personas en las que confía para manipularlo para que revele información confidencial o bancaria.

- Robar datos de usuarios penetrando en bases de datos con fugas.

- Propaga malware o defrauda a las personas mediante ataques de phishing.

- Busque constantemente vulnerabilidades para encontrar formas de explotarlas para beneficio personal.

- Instale software espía en los dispositivos de sus objetivos para chantajear a las víctimas.

¿Cómo protegerse de los piratas informáticos de sombrero negro?

No acceda a datos personales o financieros con Wi-Fi público

La mayor amenaza para la seguridad de las redes Wi-Fi gratuitas es la capacidad del hacker de posicionarse entre usted y el punto de conexión. Entonces, en lugar de hablar directamente con el punto de acceso, está enviando su información al pirata informático, quien luego la transmite.

Desactive las funciones que no necesita

Aparte de su Wi-Fi, cualquier característica que pueda ser un puente entre usted y los piratas informáticos es peligrosa, como GPS, Bluetooth y algunas aplicaciones. Puede encenderlos solo cuando los necesite.

Elija sus aplicaciones sabiamente

Las aplicaciones son un canal común para ocultar códigos maliciosos. Para evitar eso, es mejor que descargue e instale programas de sitios web confiables en caso de que algunos enlaces le traigan virus peligrosos y programas adjuntos.

Además, recuerde actualizar sus aplicaciones con regularidad y elimine oportunamente los programas innecesarios.

Utilice una contraseña, un código de bloqueo o un cifrado.

- Utilice un administrador de contraseñas cifradas de buena reputación.

- Asegúrese de que sus contraseñas tengan al menos ocho caracteres, con una combinación de mayúsculas y minúsculas, e incluyan números u otros caracteres.

- Utilice la función de cifrado de almacenamiento.

- Configure su pantalla para que se apague después de cinco minutos o menos.

Haga una copia de seguridad de sus datos por adelantado

Después de estudiar la diferencia entre White Hat y Black Hat, tiene una idea general de qué son y cómo diferenciarlos. Sin embargo, a pesar de que se ha mostrado la imagen y se ha revelado un plan de precaución, cada detalle ignorado puede permitirle convertirse en un objetivo expuesto frente a los piratas informáticos.

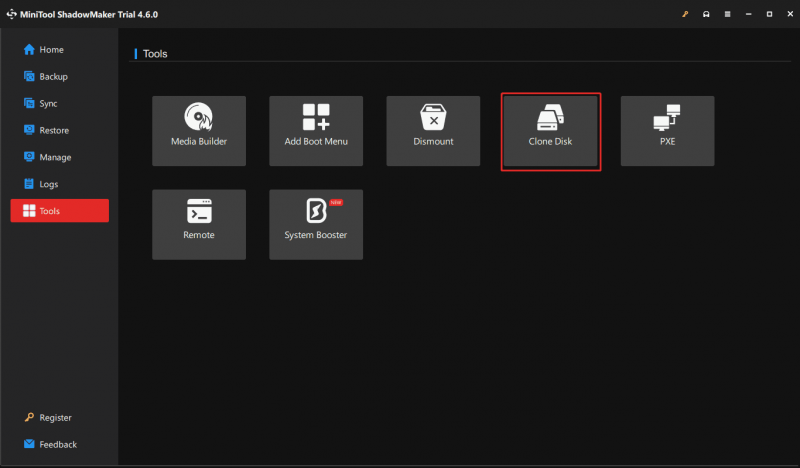

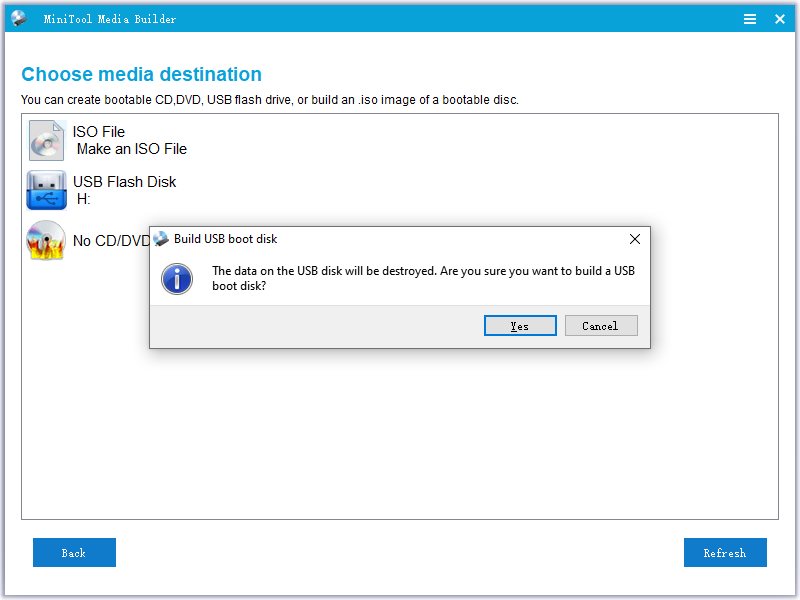

Para minimizar su pérdida y evitar fallas en el sistema u otros desastres graves provocados por piratas informáticos, preparar un plan de respaldo siempre puede ser su último recurso para recuperar sus datos perdidos. MiniTool ShadowMaker se ha dedicado a este campo durante años y ve mayores avances y avances.

Para realizar una copia de seguridad con MiniTool ShadowMaker, primero debe descargar e instalar el programa y obtendrá una versión de prueba gratuita durante 30 días.

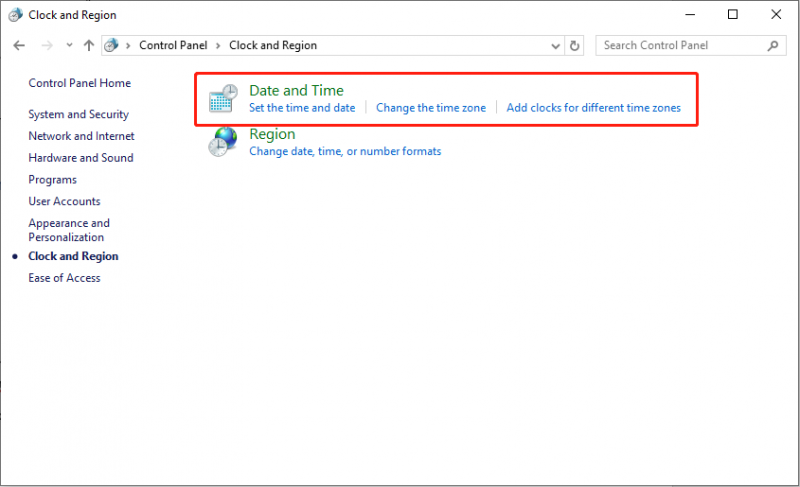

Paso 1: Haga clic mantener el juicio para entrar en el programa y cambiar a la Respaldo pestaña.

Paso 2: Haga clic en el Fuente y en la ventana emergente puede elegir el contenido de la copia de seguridad, incluido el sistema, el disco, la partición, la carpeta y el archivo. De forma predeterminada, el sistema ya se ha configurado como la fuente de respaldo.

Paso 3: Ir a la Destino parte donde se pueden ver cuatro opciones que contienen el Carpeta de la cuenta del administrador , bibliotecas , Computadora , y Compartido . A continuación, elija su ruta de destino. Y luego haga clic OK para guardar sus cambios.

Paso 4: Haga clic en el Copia ahora opción de iniciar el proceso inmediatamente o la Copia de seguridad más tarde opción para retrasar la copia de seguridad. La tarea de copia de seguridad retrasada está en el Administrar página.

Además, con MiniTool ShadowMaker puedes sincronizar tus archivos o clonar discos. Los servicios que puede disfrutar son más que respaldo. Una de las funciones útiles: Restauración universal – puede ayudarlo a resolver el problema de incompatibilidad si desea restaurar un sistema en otras computadoras.

Línea de fondo:

En la mayoría de los casos, es difícil prevenir por completo todos los eventos de piratería si corre un alto riesgo de exponer sus datos importantes y valiosos al exterior, que se encuentran con bastante facilidad en este mundo conectado a Internet. De todos modos, algunos métodos pueden ayudarlo a minimizar la pérdida y un plan de respaldo puede ser su último recurso.

Si ha encontrado algún problema al usar MiniTool ShadowMaker, puede dejar un mensaje en la siguiente zona de comentarios y le responderemos lo antes posible. Si necesita ayuda para utilizar el software MiniTool, puede ponerse en contacto con nosotros a través de [correo electrónico protegido] .

Preguntas frecuentes sobre White Hat y Black Hat

¿Son legales los sombreros blancos?Los sombreros blancos merecen respeto legal. Pero los sombreros blancos también pueden tener exposición legal y vulnerabilidad a las demandas, incluso cuando piratean sistemas con buenas intenciones, pero lo hacen esencialmente sin que lo soliciten o lo inviten dentro del contexto de un compromiso contractual formal por parte de un principal.

¿Cuáles son los 3 tipos de hackers?Hay tres tipos bien conocidos de piratas informáticos en el mundo de la seguridad de la información: sombreros negros, sombreros blancos y sombreros grises. Estas descripciones de sombreros de colores nacieron cuando los hackers intentaron diferenciarse y separar a los buenos de los malos.

¿Se les paga a los hackers de sombrero blanco?El CEH es una credencial independiente del proveedor, y los profesionales certificados por CEH tienen una gran demanda. El salario medio de un hacker ético está ligeramente por encima de los 0.000, según PayScale, y el rango superior puede superar los 0.000.

¿Cómo ganan dinero los hackers de sombrero negro?Hay varias formas de ganar dinero como sombrero negro. Algunos de ellos son piratas informáticos a sueldo; básicamente mercenarios en línea. Otras formas incluyen robar información de la tarjeta de crédito de las víctimas, vender los números en la web oscura o usar la máquina de la víctima para la minería criptográfica.

![[CORREGIDO] Windows 11 KB5017321 Código de error 0x800f0806](https://gov-civil-setubal.pt/img/news/F9/fixed-windows-11-kb5017321-error-code-0x800f0806-1.png)

![5 métodos para reparar el error de actualización de Windows 10 0x80070652 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/07/5-methods-fix-windows-10-update-error-0x80070652.png)

![Cómo ejecutar un programa desde CMD (símbolo del sistema) Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/20/how-run-program-from-cmd-windows-10.png)

![¿Cómo forzar el reinicio de una Mac? | ¿Cómo reiniciar una Mac? [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/54/how-force-restart-mac.png)

![¿Cómo solucionar problemas de Bluetooth en su computadora con Windows? [Consejos sobre miniherramientas]](https://gov-civil-setubal.pt/img/news/43/how-to-fix-bluetooth-problems-on-your-windows-computer-minitool-tips-1.png)