¡Resuelto! ¿Qué es un ciberataque? ¿Cómo prevenir los ciberataques?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

¿Qué es un ciberataque? Para responder a esta pregunta, esta publicación le mostrará diferentes tipos de ciberataques para ilustrar sus características y ayudarle a identificarlos. Además, en este post sobre el Sitio web de MiniTool , proporcionaremos algunos métodos disponibles para prevenir ataques cibernéticos.¿Qué es un ciberataque?

¿Qué es un ciberataque? El ciberataque es una descripción general de una serie de actividades cibernéticas, que recurren a tipos de herramientas y técnicas para robar, exponer, alterar o destruir datos. Por supuesto, a medida que pasa el tiempo, los piratas informáticos pueden realizar tipos de operaciones maliciosas en Internet con fines benéficos y vandálicos.

Los piratas informáticos han explorado varios métodos para infiltrarse en los sistemas de las víctimas. En ocasiones, puede desarrollarse hasta un ataque indiscriminado al objetivo y nadie sabe quién será la próxima víctima.

Hay tres motivaciones principales que desencadenan a los ciberdelincuentes:

Esos atacantes tienden a buscar dinero mediante el robo o la extorsión. Pueden robar sus datos para intercambios comerciales, piratear una cuenta bancaria para robar dinero directamente o extorsionar a las víctimas.

Esos hackers, normalmente, tienen objetivos específicos para iniciar el ataque, como sus oponentes. Un rencor personal tiende a ser una razón importante para esta actividad. El espionaje corporativo puede robar propiedad intelectual para obtener una ventaja injusta sobre los competidores. Algunos piratas informáticos explotarán las vulnerabilidades de un sistema para advertir a otros sobre ellas.

Esos piratas informáticos, en su mayoría, son profesionales más capacitados. Pueden ser entrenados y luego involucrados en ciberguerra, ciberterrorismo o hacktivismo. Los objetivos de los ataques se centran en las agencias gubernamentales o la infraestructura crítica de sus enemigos.

Más o menos, las personas pueden sufrir algunos ciberataques sin darse cuenta. Entonces, ¿cuáles son los tipos comunes de ciberataques? Para ayudarle a distinguir mejor los diferentes tipos, la siguiente parte los ilustrará uno por uno.

Tipos comunes de ataques cibernéticos

Los ciberataques han ido en aumento y la digitalización de las empresas se ha vuelto cada vez más popular en los últimos años. Hay docenas de tipos de ataques cibernéticos y enumeraremos algunos tipos comunes que molestan mucho a las personas.

Ataques de malware

El malware suele aparecer como software malicioso para llevar a cabo una serie de acciones no teorizadas en el sistema de la víctima. El procedimiento está diseñado para causar daño a una computadora, servidor, cliente o red e infraestructura informática.

Es difícil notar estos movimientos y, según sus intenciones y métodos de infiltración, se pueden clasificar en diferentes tipos, incluidos virus, gusanos, troyanos, adware, spyware, ransomware, etc.

Los ejemplos enumerados son los problemas más comunes con los que se puede encontrar la gente. A lo largo de los años, con el rápido desarrollo de las comunicaciones electrónicas, se ha convertido en un canal de ataque de nuevos tipos, como correo electrónico, mensajes de texto, servicios de red vulnerables o sitios web comprometidos.

Si quieres saber cómo identificar los signos de malware en las computadoras, este post te será útil: ¿Cuál es una posible señal de malware en la computadora? 6+ síntomas .

Ataques de phishing

Los ataques de phishing a menudo significan que sus datos confidenciales, especialmente sus nombres de usuario, contraseñas, números de tarjetas de crédito, información de cuentas bancarias, etc., quedan expuestos a los piratas informáticos. Pueden utilizar y vender esa información para obtener beneficios. La mayoría de las personas caen fácilmente en este problema debido a correos electrónicos, enlaces o sitios web desconocidos.

Ataques de phishing

Phishing es un término general para los ciberataques realizados por correo electrónico, SMS o llamadas telefónicas para estafar a masas de personas, mientras que si este ataque tiene una víctima específica, lo llamamos phishing. Esos canales de ataque se modifican para dirigirse específicamente a esa víctima, lo que requiere más reflexión y tiempo para lograrlo que el phishing.

Ataques de phishing de ballenas

El ataque de phishing de ballenas es un ataque de phishing muy dirigido. De manera similar al ataque de phishing, ocurre cuando un atacante utiliza métodos de phishing para perseguir a un objetivo grande y de alto perfil, como altos ejecutivos.

Pueden hacerse pasar por entidades confiables para que las víctimas puedan compartir información altamente confidencial con una cuenta fraudulenta.

Ataques distribuidos de denegación de servicio (DDoS)

El ataque DDoS es un ciberataque diseñado para influir o abrumar la disponibilidad de un sistema objetivo generando una gran cantidad de paquetes o solicitudes. De manera similar, un ataque de denegación de servicio (DoS) puede hacer lo mismo para apagar una máquina o red, haciéndola inaccesible para los usuarios previstos.

Estos dos ataques sí tienen algo diferente y si quieres aprender sobre ello, puedes leer este post: DDoS frente a DoS | ¿Cuál es la diferencia y cómo prevenirlas? .

Ataques de secuencias de comandos entre sitios (XSS)

Durante este proceso, un atacante inyecta un script ejecutable malicioso en el código de una aplicación o sitio web confiable, luego envía un enlace malicioso al usuario y lo engaña para que haga clic en el enlace para lanzar un ataque XSS.

Luego, la aplicación o el sitio web transformado iniciará el enlace malicioso debido a la falta de una desinfección adecuada de los datos, y luego los atacantes pueden robar la cookie de sesión activa del usuario.

Ataques de hombre en el medio (MITM)

Como su nombre lo indica, un ataque de intermediario significa que el atacante está en medio de una conversación entre un usuario y una aplicación para escuchar información personal. Normalmente, los piratas informáticos fijarán sus objetivos en los usuarios de aplicaciones financieras, sitios de comercio electrónico, etc.

Redes de bots

A diferencia de otros ataques, las botnets son computadoras que han sido infectadas por malware y están bajo el control de los atacantes. Esas computadoras botnet se pueden controlar para realizar una serie de operaciones ilegales, como robar datos, enviar spam y ataques DDoS.

La barrera para crear una botnet también es lo suficientemente baja como para convertirla en un negocio lucrativo para algunos desarrolladores de software. Por eso se ha convertido en uno de los ataques más comunes.

Secuestro de datos

Secuestro de datos es malware que puede infiltrarse en su sistema y cifrar sus archivos para impedir el acceso de los usuarios a los archivos en sus computadoras. Luego, los piratas informáticos exigirán el pago de un rescate por la clave de descifrado. Alternativamente, algún rescate bloqueará el sistema sin dañar ningún archivo hasta que se pague el rescate.

Ataques de inyección SQL

Este ataque puede buscar la vulnerabilidad de seguridad web y utilizar la técnica de inyección de código, para interferir con las consultas que una aplicación realiza a su base de datos. Este tipo de ataque se centra en atacar sitios web, pero también se puede utilizar para atacar cualquier tipo de base de datos SQL.

Explotación de día cero

El exploit de día cero es un término amplio para describir aquellas actividades de ataque en las que los piratas informáticos pueden aprovechar esas vulnerabilidades de seguridad para realizar un ataque al sistema/web/software. El día cero significa que las víctimas o el proveedor de software no tienen tiempo para reaccionar y corregir este fallo.

Interpretación de URL

Este tipo de ataque también puede denominarse envenenamiento de URL. Los piratas informáticos suelen manipular y modificar la URL alterando el significado manteniendo intacta la sintaxis. De esta manera, los atacantes pueden acceder y sondear un servidor web y recuperar más información. Este tipo de ataque es extremadamente popular entre los sitios web basados en CGI.

Suplantación de DNS

La suplantación del servidor de nombres de dominio (DNS) puede engañar a las personas para que accedan a un sitio web malicioso y fraudulento mediante la manipulación de los registros DNS. A veces, es posible que su sitio web de destino sea redirigido a una nueva página que se ve exactamente como a donde desea ir.

Sin embargo, puede ser una trampa colocada por los piratas informáticos para inducirlo a iniciar sesión en su cuenta genuina y exponer información más confidencial. Es posible que aprovechen la oportunidad para instalar virus o gusanos en su sistema, provocando algunos resultados inesperados.

Ataques de fuerza bruta

Los ataques de fuerza bruta significan que una persona, ya sea un extraño, un hacker u hostil, intenta acceder a la computadora de la víctima probando todas las contraseñas que cree que la víctima podría establecer para la computadora.

Normalmente, antes de hacer eso, los piratas informáticos rastrearán cualquier pista en sus redes sociales e información en línea para deducir su contraseña. Por lo tanto, no exponga su información personal al público.

Caballos de Troya

Trojan Horse a menudo se disfraza de software legítimo e inofensivo, pero una vez que el virus se activa, puede hacer que los ciberdelincuentes lo espíen, roben sus datos y accedan a su sistema. Si quieres saber más al respecto, puedes leer este post: ¿Qué es un virus troyano? Cómo realizar la eliminación del virus troyano .

¿Cómo prevenir los ciberataques?

Después de conocer esos ejemplos comunes de ciberataques, quizás se pregunte cómo prevenirlos de forma eficaz. Hay algunos consejos útiles que puedes considerar.

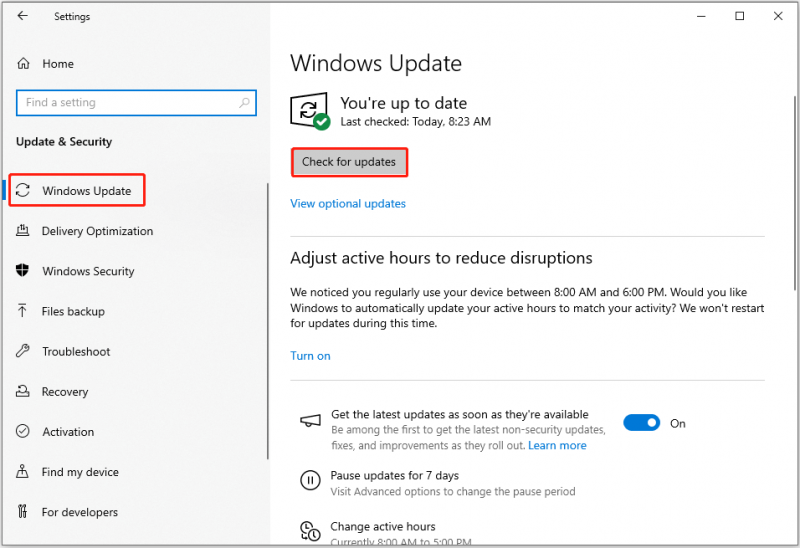

Consejo 1: mantenga actualizado su Windows y su software

Es necesario mantener actualizado su software y sistema. Las actualizaciones emitidas no sólo pueden proporcionar funciones avanzadas y nuevas, sino que también corrigen algunos errores del sistema o software y problemas de seguridad detectados en pruebas anteriores. Si deja de lado la actualización, los piratas informáticos pueden encontrar esas debilidades y aprovechar la oportunidad para infiltrarse en su sistema.

Consejo 2: instale un firewall

Windows tiene su firewall y antivirus integrados y será mejor que mantengas la protección real activada todo el tiempo. Las funciones pueden proteger mejor su computadora de los ataques cibernéticos. Sin embargo, ¿es suficiente para protegerte contra todos los ataques externos? Puedes leer esta publicación para más información: ¿Es suficiente Windows Defender? Más soluciones para proteger la PC .

Aparte de eso, puedes optar por instalar otros antivirus confiable de terceros o firewall para fortalecer el escudo de protección.

Consejo 3: utilice la autenticación multifactor

¿Qué es una autenticación multifactor (MFA)? Es un componente central de una política sólida de gestión de identidades y accesos. Durante este proceso de inicio de sesión, esta MFA requiere que los usuarios ingresen más información que solo una contraseña, lo que puede proteger los datos personales del acceso de un tercero no autorizado.

Consejo 4: haga una copia de seguridad de los datos con regularidad

Es uno de los pasos más importantes para proteger sus datos importantes: realizar una copia de seguridad periódica. En caso de ciberataques, necesita su copias de seguridad para evitar tiempos de inactividad graves, pérdida de datos y pérdidas financieras graves.

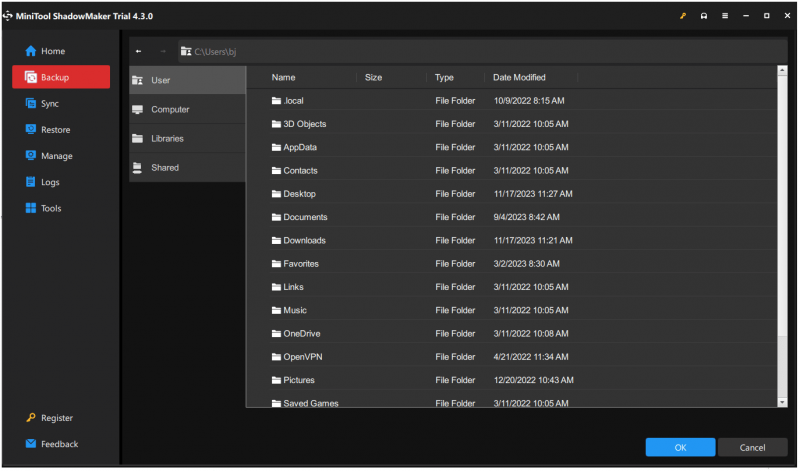

Algunas personas se olvidarán de terminar esta tarea y pensarán que es una carga. No te preocupes. Puedes confiar en este profesional software de respaldo – MiniTool ShadowMaker – para archivos de respaldo , carpetas, particiones, discos y su sistema.

Además, vale la pena probar el esquema de respaldo y la configuración de programación para configurar un copia de seguridad automática . Puede configurar su copia de seguridad automática para que se inicie diariamente, semanalmente, mensualmente o en cada evento y probar una copia de seguridad incremental o diferencial para guardar sus recursos.

Descargue e instale este programa en su PC y pruébelo durante 30 días gratis.

Prueba de MiniTool ShadowMaker Haga clic para descargar 100% Limpio y seguro

Paso 1: inicie el programa y haga clic Mantener la prueba para continuar.

Paso 2: En el Respaldo pestaña, haga clic en FUENTE sección para elegir lo que desea respaldar y luego vaya a la DESTINO sección para elegir dónde almacenar la copia de seguridad, incluyendo Usuario, Computadora, Bibliotecas y Compartido .

Paso 3: Luego haces clic en Opciones función para configurar los ajustes de copia de seguridad y haga clic en Copia ahora para iniciarlo inmediatamente después de que todo haya sido configurado.

Consejo 5: cambie y cree contraseñas seguras con regularidad

Será mejor que cambie su contraseña con regularidad y utilice una contraseña más segura, como algunos símbolos especiales y diferentes combinaciones de números y palabras. No utilices algunos números relacionados con tu información personal, como tu fecha de nacimiento o el número de teléfono, que es fácil de deducir.

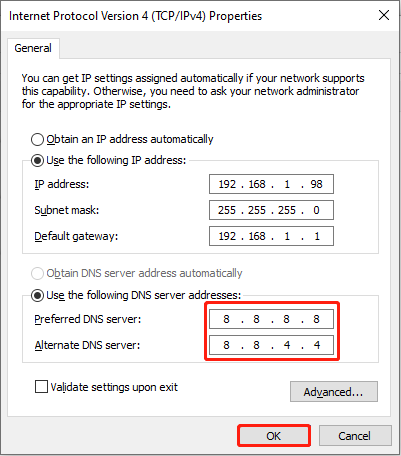

Consejo 6: utilice Wi-Fi seguro

Algunas personas están acostumbradas a conectarse a alguna red Wi-Fi desconocida en público cuando trabajan en una cafetería. No es nada seguro. Cualquier dispositivo puede infectarse al conectarse a una red y esta red Wi-Fi pública puede piratearse fácilmente sin darse cuenta. Necesitas tener cuidado.

Línea de fondo:

¿Qué es un ciberataque? Después de leer esta publicación, es posible que tenga una idea general de los ciberataques. Esta guía completa es útil para ayudarle a distinguir diferentes tipos de ciberataques y encontrar la forma correcta de prevenirlos.

Ante los crecientes problemas de ciberseguridad, lo primero y más importante que debe hacer es preparar un plan de respaldo para sus datos importantes. MiniTool ShdowMaker es lo que recomendamos. Si tiene algún problema con esta herramienta, puede contactarnos a través de [correo electrónico protegido] .

![Las 6 mejores formas de transferir archivos grandes gratis (guía paso a paso) [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/34/top-6-ways-transfer-big-files-free.jpg)

![¿Qué pasa si encuentra un error de implementación de MOM en Windows 10? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/80/what-if-you-encounter-mom.png)

![Cómo reparar el error de entrada de datos del kernel 0x0000007a Windows 10/8 / 8.1 / 7 [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/96/how-fix-kernel-data-inpage-error-0x0000007a-windows-10-8-8.jpg)

![¿No abre League Client? A continuación, presentamos algunas soluciones que puede probar. [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/11/is-league-client-not-opening.jpg)

![Restablecimiento de fábrica en cualquier computadora con Windows 10 mediante el símbolo del sistema [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/74/factory-reset-any-windows-10-computer-using-command-prompt.png)

![Almacenamiento flash VS SSD: cuál es mejor y cuál elegir [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/72/flash-storage-vs-ssd.jpg)

![Prueba de compatibilidad: ¿Cómo comprobar si su PC puede ejecutar Windows 11? [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/46/compatibility-test-how-check-if-your-pc-can-run-windows-11.png)

![[Solucionado]: Elden Ring fallaba en PS4/PS5/Xbox One/Xbox Series X|S [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/partition-disk/74/fixed-elden-ring-crashing-ps4/ps5/xbox-one/xbox-series-x-s-minitool-tips-1.png)

![¿Qué hacer cuando el sonido sigue cortando Windows 10? [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/31/what-do-when-sound-keeps-cutting-out-windows-10.jpg)

![4 errores resueltos: la restauración del sistema no se completó correctamente [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/55/4-errors-solved-system-restore-did-not-complete-successfully.jpg)

![3 métodos para corregir el error del servicio Intel RST que no se ejecuta [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/01/3-methods-fix-intel-rst-service-not-running-error.png)

![Cómo solucionar el problema 'Microsoft Print to PDF Not Working' [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/54/how-fix-microsoft-print-pdf-not-working-issue.png)