¿Qué es la ciberseguridad? Tipos de ciberseguridad explicados

What Is Cybersecurity Types Of Cybersecurity Explained

¿Qué es la ciberseguridad? La gente ha oído hablar mucho de este nombre cuando se trata de actividades cibernéticas. Con las crecientes amenazas cibernéticas, la gente busca activamente formas efectivas de hacerles frente, lo cual está estrechamente relacionado con la ciberseguridad. Esta publicación de Miniherramienta le dará más información sobre este concepto.¿Qué es la ciberseguridad?

Cuando vio esta palabra por primera vez, es posible que tenga esta pregunta sobre la ciberseguridad: ¿qué es la ciberseguridad? La mayoría de la gente sólo tiene una idea general de lo que significa, pero no sabe lo importante que es la ciberseguridad. Ahora, veamos cómo la gente define eso.

La ciberseguridad es un conjunto de medidas, prácticas y soluciones tecnológicas para prevenir y mitigar Ataques ciberneticos en sus computadoras, servidores, dispositivos móviles, redes, programas, sistemas, datos, activos financieros, etc.

Normalmente, no importa qué tipo de medidas aplique para defenderse de los ciberataques y protegerse contra la explotación no autorizada de sistemas, redes y tecnologías que hayan estado involucradas en el ámbito de la ciberseguridad.

Tipos de ciberseguridad

Una sólida estrategia de ciberseguridad protege bien su infraestructura y dominios de TI. La ciberseguridad es un campo amplio que abarca varias disciplinas y podemos dividirlo en varios tipos.

Seguridad de la red

La seguridad de la red es la práctica de proteger la infraestructura de la red subyacente contra el acceso no autorizado, el uso indebido o el robo. La integridad de una red informática y los datos que contiene también son objetivos de protección en la seguridad de la red, lo que garantiza que la red sea utilizable y confiable.

A través de la seguridad de la red, puede garantizar el alto rendimiento continuo de las redes y la confidencialidad, integridad y disponibilidad de los datos en una red. Incluso con la evolución de los métodos de ataque a la red, las personas aún pueden confiar en el control de acceso, antivirus y antimalware , análisis de comportamiento, prevención de pérdida de datos , caja de arena , y más. para proteger mejor sus actividades cibernéticas.

Seguridad en la nube

La seguridad en la nube es un conjunto de medidas y tecnología basadas en redes basadas en la nube para proteger la infraestructura, las aplicaciones y los datos basados en la nube. La seguridad en la nube se ocupa de los recursos basados en la nube, lo que requiere soluciones sólidas de gestión de acceso e identidad para definir y hacer cumplir los permisos para los usuarios y las aplicaciones.

La medida puede salvaguardar eficazmente la seguridad de los clientes de la nube, incluidos sus activos en la nube, y visualizar sus entornos en la nube.

Puesto final de Seguridad

La seguridad de terminales es la práctica de proteger los terminales o puntos de entrada de los dispositivos del usuario final, como computadoras de escritorio, portátiles y dispositivos móviles, para que no sean explotados ni pirateados.

La seguridad de los puntos finales puede proporcionar seguridad detallada y con capacidad de respuesta a nivel de los puntos finales, con el objetivo de proteger toda la red y sus puntos finales. El ejemplo más común de seguridad tradicional para terminales es el software antivirus.

Seguridad móvil

La seguridad móvil tiene como objetivo proporcionar procedimientos de protección para dispositivos móviles, como teléfonos inteligentes, tabletas y computadoras portátiles, y se puede proteger la información personal y comercial almacenada y transmitida desde dispositivos móviles.

Por ejemplo, la autenticación y autorización a través de dispositivos móviles ofrecen comodidad pero también aumentan el riesgo. Los datos se transmiten entre móviles, asumiendo el riesgo de fuga de información en cualquier momento. Software espía Pegaso Es uno de los peligros más comunes que amenazan la seguridad móvil. Por eso la seguridad móvil es tan importante.

Seguridad de la IO

La seguridad de IoT significa seguridad de Internet de las cosas, que muchas empresas utilizan para mejorar la productividad y aumentar la visibilidad de sus operaciones. Dado que en las redes corporativas se implementan varios dispositivos en red, lo que facilita el acceso a datos confidenciales y sistemas críticos, algunos profesionales se dedican a desarrollar la seguridad de IoT para proteger a la empresa contra las amenazas cibernéticas.

Poco a poco, la seguridad de IoT es un componente vital de una estrategia de ciberseguridad corporativa porque limita los riesgos que plantean estos dispositivos en red inseguros.

Seguridad de aplicaciones

¿Qué es la seguridad de las aplicaciones? Como su nombre lo indica, significa diseñar, codificar y configurar su aplicación para prevenir y defenderse contra amenazas cibernéticas, y también centrarse más en identificar y reparar vulnerabilidades en el software de la aplicación.

Hay otra palabra similar: seguridad de aplicaciones web. Su matiz es que protegen diferentes objetivos y este tiende a ocuparse de la seguridad de sitios web, aplicaciones web y servicios web.

Seguridad de información

La violación de datos se ha convertido en un problema grave y privacidad en línea Es fácil quedar expuesto en público debido a algunos ataques cibernéticos. Por cierto, una empresa puede sufrir daños importantes a su reputación debido a la violación de datos. Esta condición ocurre a menudo en la competencia del mercado. La seguridad de la información es importante tanto para el bien personal como para el negocio.

Esto incluye la protección de información personal, información financiera e información sensible o confidencial almacenada tanto en formato digital como físico. La seguridad de la información puede protegerlos del mal uso, Acceso no autorizado , perturbación, etc.

Para fortalecer la seguridad de la información, cada vez más empresas establecerán estándares para la seguridad de los sistemas de información y la mitigación de riesgos. Al mismo tiempo, los usuarios deben mejorar su conocimiento cuando utilizan las redes sociales u otros software/sitios web que requieren información privada.

Confianza cero

Zero Trust es un modelo de seguridad que mantiene estrictos controles de acceso y requiere, sin importar quién sea, ya sea dentro o fuera de la red de la organización, estar autenticado y validado continuamente para la configuración de seguridad. De forma predeterminada, después de aplicar la estrategia de seguridad Zero Trust para el acceso, no se confiará en nadie. Por eso dice el nombre.

Amenazas comunes a la ciberseguridad

Los anteriores son algunos tipos comunes de ciberseguridad y, luego, ¿qué tipo de amenazas de ciberseguridad ocurren con frecuencia en sus actividades en línea? Eche un vistazo a eso y podrá mejorar en ciberseguridad cuando surjan.

malware

El malware a menudo se refiere a software malicioso instalado en un dispositivo sin el consentimiento del usuario y silenciosamente inicia una serie de interrupciones en su sistema y redes. Pueden filtrar información privada, obtener acceso no autorizado a información o sistemas, privar el acceso a datos, etc.

Ante este peligro, la mayoría de las personas optan por instalar antimalware para proteger la PC en tiempo real. Es uno de los métodos efectivos.

Para comprobar si su computadora está infectada con malware, este artículo es útil: ¿Cuál es una posible señal de malware en la computadora? 6+ síntomas .

Secuestro de datos

El ransomware está diseñado para cifrar permanentemente archivos en un dispositivo, inutilizando cualquier archivo y los sistemas que dependen de ellos. Los piratas informáticos suelen aprovechar esta oportunidad para exigir el pago de un rescate o le harán perder los datos para siempre.

Cuando te encuentras con este tipo de amenaza, primero puedes desconectarte de Internet, eliminar todas las conexiones y luego probar alguna herramienta de descifrado de ransomware para recuperar el acceso.

Suplantación de identidad

El phishing tiene como objetivo robar o dañar datos confidenciales engañando a las personas para que revelen información personal. Pueden utilizar los correos electrónicos, sitios web o mensajes de las personas como canales para difundir las estafas. Para protegerse del phishing, debe aprender a reconocerlos y evitarlos . Aplicar mejores formas de fortalecer la seguridad de la privacidad es muy importante para usted.

Ataques DDoS

Los ataques DDoS intentan crear congestión consumiendo todo el ancho de banda disponible entre el objetivo y la Internet, abrumando el sistema objetivo. Hay muchos tipos de ataques DDoS y si quieres saber cómo prevenirlos, consulta esta publicación: ¿Qué es el ataque DDoS? Cómo prevenir ataques DDoS .

Soluciones sencillas de ciberseguridad

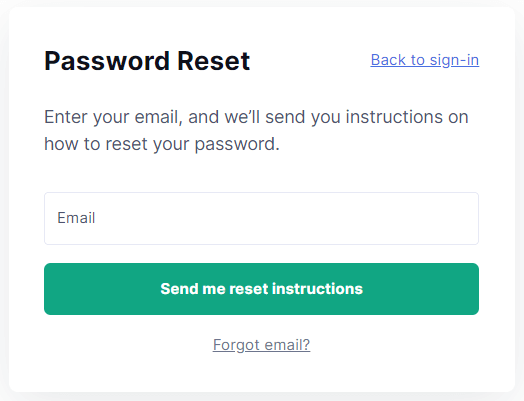

Consejo 1: utilice contraseñas seguras

Normalmente, la protección con contraseña es la primera defensa contra los ciberdelincuentes y su acceso no autorizado a sus cuentas, dispositivos y archivos, por lo que es importante actualizar la primera capa de protección. ¿Como crear una contraseña segura? A continuación se ofrecen algunos consejos:

- Al menos 12 caracteres y 14 o más es mejor.

- Se incluyen letras mayúsculas, minúsculas, números y símbolos.

- Evite utilizar una palabra que pueda ser fácil de encontrar o adivinar.

- No utilices las mismas contraseñas que las anteriores o las utilizadas en otras cuentas.

- No anote ni pase las contraseñas por correo electrónico, mensajes instantáneos o cualquier otro medio de comunicación.

- Cambie las contraseñas inmediatamente en las cuentas que sospeche que pueden haber sido comprometidas.

- Habilite la autenticación multifactor cuando esté disponible.

Consejo 2: evite el uso de la red pública

Una red pública es accesible para cualquier persona y generalmente está abierta, lo que facilita que sea pirateada y cause una amplia gama de víctimas. Hasta ahora, hemos escuchado muchas técnicas potenciales relacionadas que los piratas informáticos emplean para explotar el Wi-Fi público y comprometer sus datos confidenciales.

Por ejemplo, los usuarios de Wi-Fi públicos son objetivos principales de los ataques MITM (Man-in-the-Middle). Los piratas informáticos pueden acceder a los datos de las personas a través de la red abierta y obtener aún más privacidad para actividades maliciosas. Además, existen otros métodos de piratería posibles, como el rastreo de paquetes, el secuestro de sesiones, Suplantación de DNS , Wi-Fi Phishing, etc. Por lo tanto, será mejor que evites utilizar la red pública.

Consejo 3: tenga cuidado con los enlaces y los archivos adjuntos de correo electrónico

La gente prefiere utilizar el correo electrónico para transferir información, pero existen amenazas potenciales. Los ataques por correo electrónico incluyen muchos tipos y es difícil defenderlos de forma eficaz. Los más comunes son phishing, vishing, smishing, ballenero, pharming, software espía , publicidad no deseada, spam, etc.

A través de los archivos adjuntos y enlaces del correo electrónico, se puede instalar malware automáticamente en su sistema después de un clic. Debes estar alerta cuando recibas correos electrónicos extraños.

Consejo 4: mantenga actualizado su software y sistema

Una actualización habitual puede corregir algunos errores y optimizar el rendimiento general. Periódicamente, Microsoft publicará parches de seguridad para corregir las vulnerabilidades de seguridad detectadas y actualizar el nivel de protección. Si quieres beneficiarte de eso, por favor actualiza tu sistema y software sin demora.

Consejo 5: utilice software antivirus

Microsoft Defender Antivirus es un componente de software integrado en Windows para proteger su PC con Windows contra malware, virus y otras amenazas. También puedes recurrir a otro software antivirus de terceros para obtener un mayor nivel de seguridad. Asegúrese de que su dispositivo esté protegido en tiempo real.

Consejo 6: prepare copias de seguridad de datos periódicas

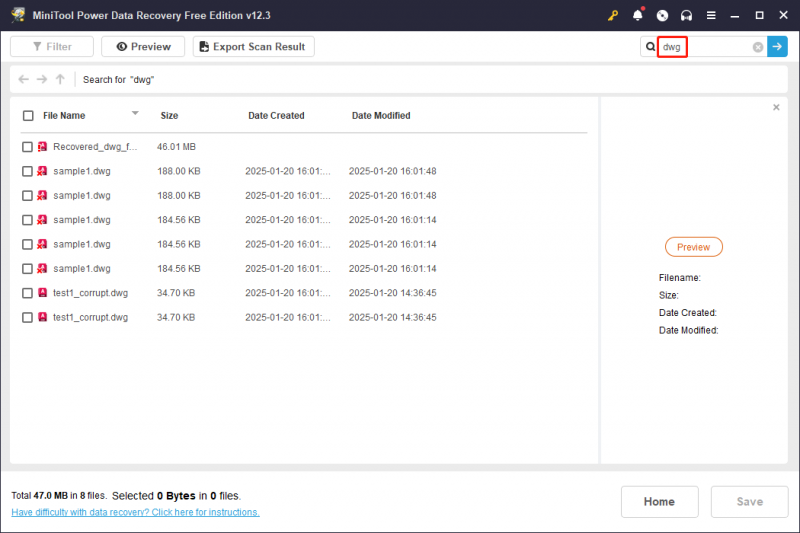

Otra solución sencilla de ciberseguridad es preparar copias de seguridad de datos periódicas. Muchas víctimas de amenazas cibernéticas se han quejado de la pérdida de datos causada por la piratería informática. Es un gran problema incluso si te has deshecho del desagradable malware. La gente simplemente pierde sus valiosos datos y nada puede ayudar a recuperarlos.

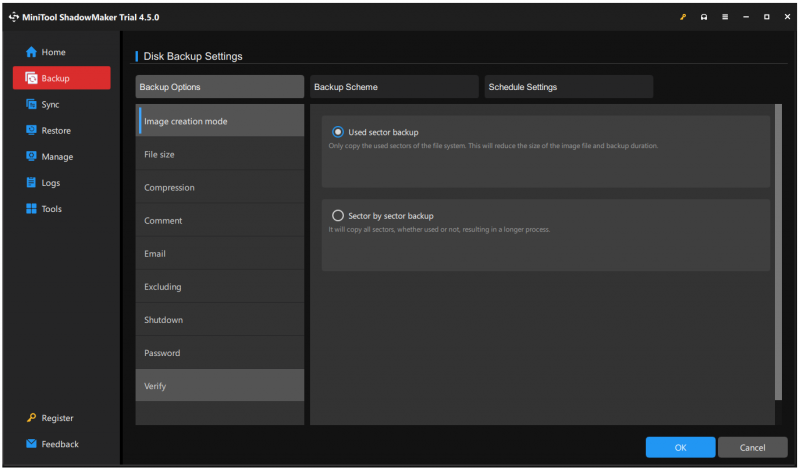

Hay una manera de evitar que ocurra un desastre así: copias de seguridad . MiniTool ShadowMaker es una maravillosa software de copia de seguridad para PC , permitiendo un solo clic copia de seguridad del sistema Solución y recuperación rápida de datos. Además del sistema, también puedes archivos de respaldo , carpetas, particiones y discos. Los discos duros internos/externos y los dispositivos NAS están disponibles como destino de la copia de seguridad.

Para una mayor seguridad de los datos, puede agregar protección con contraseña a sus copias de seguridad. Si desea realizar copias de seguridad automáticas, puede configurar programas de copia de seguridad y elegir un esquema de copia de seguridad preferido. Para probar más funciones, puede descargar e instalar la versión de prueba de MiniTool ShadowMaker durante 30 días de forma gratuita.

Se recomienda hacer una copia de seguridad de los datos en un disco duro externo en caso de fallas del sistema. Inserte la unidad en el dispositivo antes de abrir la herramienta de copia de seguridad si así lo desea.

Prueba de MiniTool ShadowMaker Haga clic para descargar 100% Limpio y seguro

Paso 1: inicia MiniTool ShadowMaker y haz clic Mantener la prueba para ingresar a la interfaz.

Paso 2: En el Respaldo pestaña, elija el origen y el destino de la copia de seguridad que desee. Luego haga clic Opciones para configurar los ajustes de copia de seguridad según sus demandas.

Paso 3: Cuando hayas configurado todo correctamente, haz clic en Copia ahora para iniciar la tarea inmediatamente o posponerla haciendo clic Hacer copia de seguridad más tarde .

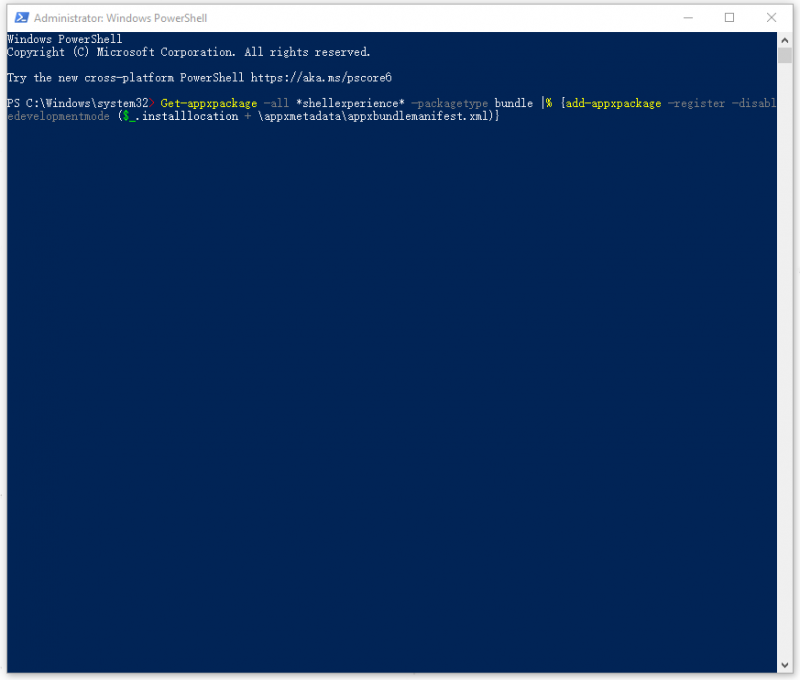

¿Qué pasa si su sistema falla debido a ataques cibernéticos? Siempre que hayas preparado una copia de seguridad del sistema con MiniTool ShadowMaker de antemano, podrás restaurar tu sistema de forma rápida y sencilla. MiniTool ShadowMaker proporciona Creador de medios para crear una unidad USB de arranque y puede restaurar el sistema después de iniciar su PC.

Otra función excelente – Restauración universal – puede solucionar problemas de compatibilidad si desea realizar una recuperación del sistema entre dos PC diferentes. Para conocer los pasos detallados, lea este artículo: Una guía sobre cómo restaurar la copia de seguridad de Windows en una computadora diferente .

Línea de fondo

¿Qué es la ciberseguridad? Después de leer esta publicación, es posible que comprenda la ciberseguridad. Cuando, lamentablemente, usted se ve involucrado en algunos ataques cibernéticos, las soluciones efectivas de ciberseguridad pueden sacarlo del problema.

Además, la copia de seguridad de datos es un consejo de seguridad que algunas personas pueden ignorar y que desempeña un papel importante en la protección de los datos. La pérdida de datos es uno de los resultados más comunes provocados por las amenazas cibernéticas y MiniTool ShadowMaker; este software de copia de seguridad puede ayudarle mucho.

Si tiene algún problema al utilizar esta herramienta de copia de seguridad, contáctenos a través de [correo electrónico protegido] , y un equipo de soporte profesional está dedicado a resolver sus inquietudes.

![¿Cómo realizar una actualización sin conexión de Xbox One? [Actualización 2021] [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/01/how-perform-an-xbox-one-offline-update.jpg)

![¿Cómo se puede corregir un error de navegador no compatible con Hulu? ¡Vea la guía! [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/79/how-can-you-fix-hulu-unsupported-browser-error.png)

![Las 5 formas principales de reparar el BSOD de Volsnap.sys en el inicio de Windows 10/8/7 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/86/top-5-ways-fix-volsnap.png)

![¿Cómo corregir el retraso de entrada del teclado de Windows 10? ¡Arreglelo fácilmente! [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/09/how-fix-windows-10-keyboard-input-lag.jpg)

![¿Qué es Sticky Notes Windows 10? Cómo solucionar problemas con él [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/60/what-is-sticky-notes-windows-10.png)

![Correcciones para el error 'Windows ha detectado que las mejoras de audio' [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/50/fixes-windows-has-detected-that-audio-enhancements-error.png)

![¿Cómo se puede corregir el código de error 4 de Spotify? ¡Pruebe estos métodos! [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/01/how-can-you-fix-spotify-error-code-4.jpg)