DDoS frente a DoS | ¿Cuál es la diferencia y cómo prevenirlos?

Ddos Frente A Dos Cual Es La Diferencia Y Como Prevenirlos

En este mundo donde las personas confían más en Internet, están ocurriendo algunos eventos maliciosos en el mundo cibernético. Los delincuentes están intentando todo lo que pueden hacer para explotar la privacidad de las personas y robar datos, como ataques DDoS y DoS. Hoy, este artículo sobre DDoS vs DoS en Sitio web de MiniTool introducirá sus diferencias.

Con más tipos de ataques cibernéticos, las personas necesitan saber más sobre ellos para poder diseñar métodos específicos para los ataques dirigidos. Por lo tanto, para evitar estos dos poderosos enemigos: los ataques DDoS y los ataques DoS, debe descubrir cuáles son.

¿Qué son los ataques DDoS?

El ataque DDoS (ataque de denegación de servicio distribuido) es un delito cibernético en el que el atacante inunda un servidor con tráfico de Internet para evitar que los usuarios accedan a sitios y servicios en línea conectados. En realidad, es muy similar a los ataques DoS, por lo que muchas personas confundirán estos dos ataques.

Si desea conocer más detalles sobre los ataques DDoS, puede consultar este artículo: ¿Qué es un ataque DDoS? Cómo prevenir un ataque DDoS .

¿Qué son los ataques DoS?

Un ataque de denegación de servicio (DoS) es un tipo de ataque de red en el que un atacante intenta hacer que una máquina o recurso de red no esté disponible para su usuario objetivo interrumpiendo temporal o indefinidamente el servicio de los hosts conectados a la red.

Tipos de ataques DoS y ataques DDoS

Aunque comparten propósitos similares de atacar computadoras, aún puede clasificarlos por sus diferentes métodos de ataque. Esta es una gran diferencia entre los ataques DoS y los ataques DDoS. Hay tres tipos de ataques DoS y ataques DoS respectivamente.

Tres tipos de ataques DoS

Ataque de lágrima

El ataque de lágrima explota la información en el encabezado del paquete en la implementación de la pila TCP/IP que confía en el fragmento de IP.

Un segmento de IP contiene información que indica qué segmento del paquete original contiene el segmento, y algunas pilas de TCP/IP, como NT antes del Service Pack 4, fallarán al recibir un segmento falsificado con compensaciones superpuestas.

Cuando un paquete IP se transmite a través de una red, el paquete se puede dividir en partes más pequeñas. Un atacante puede implementar un ataque Teardrop enviando dos (o más) paquetes.

Ataque de inundación

Los ataques de inundación SYN explotan el mecanismo de protocolo de enlace de tres vías de TCP. El atacante envía una solicitud al extremo atacado utilizando una dirección IP falsificada y el paquete de respuesta enviado por el extremo atacado nunca llega al destino. En este caso, el extremo atacado consume recursos mientras espera que se cierre la conexión.

Si hay miles de conexiones de este tipo, los recursos del host se agotarán, logrando así el objetivo del ataque.

Ataque de fragmentación de IP

El ataque de fragmentación de IP se refiere a un tipo de vulnerabilidad de reorganización de programas informáticos. Puede enviar los paquetes de red modificados, pero la red receptora no se puede reorganizar. Debido a la gran cantidad de paquetes sin ensamblar, la red se atasca y consume todos sus recursos.

Tres tipos de ataques DDoS

Ataques volumétricos

Los ataques volumétricos se llevan a cabo bombardeando un servidor con tanto tráfico que su ancho de banda se agota por completo.

En tal ataque, un actor malintencionado envía solicitudes a un servidor DNS, utilizando la dirección IP falsificada del objetivo. El servidor DNS luego envía su respuesta al servidor de destino. Cuando se hace a escala, la avalancha de respuestas de DNS puede causar estragos en el servidor de destino.

Ataques de protocolo

Los ataques DDoS de protocolo se basan en las debilidades de los protocolos de comunicaciones de Internet. Debido a que muchos de estos protocolos se usan a nivel mundial, cambiar su funcionamiento es complicado y su implementación es muy lenta.

Por ejemplo, el secuestro de Border Gateway Protocol (BGP) es un gran ejemplo de un protocolo que puede convertirse en la base de un ataque DDoS.

Ataques basados en aplicaciones web

Un ataque a una aplicación consiste en que los ciberdelincuentes obtienen acceso a áreas no autorizadas. Los atacantes generalmente comienzan con una mirada a la capa de la aplicación, buscando vulnerabilidades de la aplicación escritas dentro del código.

Ataques DDoS frente a DoS

Para comparar los ataques DDoS con los ataques DoS, este artículo aclarará las diferencias en sus características importantes.

Conexión a Internet

La diferencia clave entre los ataques DoS y DDoS es que DDoS usa múltiples conexiones a Internet para desconectar la red informática de la víctima, mientras que DoS usa una sola conexión.

Velocidad de ataque

DDoS es un ataque más rápido en comparación con un ataque DoS. Debido a que los ataques DDoS provienen de múltiples ubicaciones, se pueden implementar mucho más rápido que los ataques DoS con una sola ubicación. La mayor velocidad del ataque hace que sea más difícil de detectar, lo que significa un mayor daño o incluso resultados catastróficos.

Facilidad de detección

Los ataques DoS son más fáciles de rastrear en comparación con los ataques DDoS. El resultado de la comparación de velocidad nos ha dicho que los ataques DDoS funcionan más rápido que los DoS, lo que puede dificultar la detección del ataque.

Además, dado que un DoS proviene de una sola ubicación, es más fácil detectar su origen y cortar la conexión.

Volumen de tráfico

Los ataques DDoS permiten al atacante enviar volúmenes masivos de tráfico a la red de la víctima. Un ataque DDoS emplea múltiples máquinas remotas (zombis o bots), lo que significa que puede enviar cantidades mucho mayores de tráfico desde varias ubicaciones simultáneamente, sobrecargando un servidor rápidamente de una manera que elude la detección.

Modo de ejecución

En los ataques DDoS, la PC de la víctima se carga desde el paquete de datos enviado desde varias ubicaciones; en los ataques DoS, la PC de la víctima se carga desde el paquete de datos enviado desde una sola ubicación.

Los ataques DDoS coordinan múltiples hosts infectados con malware (bots) para crear una botnet administrada por un servidor de comando y control (C&C). Por el contrario, los ataques DoS generalmente usan scripts o herramientas para ejecutar ataques desde una sola máquina.

¿Cuál es más peligroso?

De acuerdo con la comparación anterior entre los ataques DDoS y los ataques DoS, es evidente que los ataques DDoS superan en muchos aspectos, lo que hace que los ataques DDoS se conviertan en un problema más difícil hasta ahora.

Los ataques DDoS y DoS son peligrosos y cualquiera de ellos puede provocar un problema grave de apagado. Pero los ataques DDoS son más peligrosos que los ataques DoS porque los primeros se lanzan desde sistemas distribuidos mientras que los segundos se ejecutan desde un solo sistema.

Si quieres saber cómo identificar si estás sufriendo ataques DDoS o ataques DoS. Hay algunas señales que usted puede averiguar.

- Un rendimiento de red lento invisible.

- Una denegación de servicio por parte de una de las propiedades digitales.

- Una pérdida desconocida de conectividad de red a máquinas en la misma red.

- Cualquier tiempo de inactividad repentino o problemas de rendimiento.

¿Por qué ocurren los ataques DoS y DDoS?

La búsqueda de beneficios

La mayoría de las actividades delictivas cibernéticas se originan en la búsqueda de beneficios. En Internet, hay un tesoro especial que tiene un gran atractivo para los delincuentes: los activos virtuales. Con múltiples ataques, algunos sitios web de comercio electrónico colapsan y lo que es más grave son las pérdidas económicas.

Además, la privacidad de las personas también se considera un activo rentable. Eso se puede vender a las empresas que lo necesitan, como plataformas de compras u otros negocios de servicios.

Creencias ideológicas

Para esos hackers, lo que quieren no es beneficiarse sino demostrar su apoyo o disidencia política. Apuntarán a políticos, grupos políticos u otras organizaciones gubernamentales y no gubernamentales porque sus creencias ideológicas difieren para cerrar un sitio web.

Guerra cibernética

Cuando algunas personas reclaman su disidencia política de una manera tan agresiva, las personas con diferentes apoyos políticos contraatacarán de la misma manera, lo que, por lo tanto, desencadena una guerra cibernética. Por lo general, militantes y terroristas intentan diferentes tipos de ataques DDoS con fines políticos o militares.

Competidores maliciosos

En aras del interés personal, algunos competidores emprenderán acciones maliciosas para atacar a sus rivales y los ataques DDoS se utilizan comúnmente en guerras comerciales.

Los ataques DDoS pueden hacer que la red de una empresa se caiga, durante la cual los rivales pueden robar a sus clientes.

¿Cómo prevenir los ataques DDoS y DoS?

Ahora que ha aprendido acerca de los ataques DoS vs DDoS, puede preguntarse si hay algún método disponible que se use como precaución. Para evitar ataques DDoS y ataques DoS, puede hacer lo siguiente.

- Cree protección DDoS multicapa.

- Aplicar firewalls de aplicaciones web.

- Conozca los síntomas del ataque.

- Practique el monitoreo continuo del tráfico de la red.

- Limite la transmisión de la red.

- Tener una redundancia de servidor.

Aparte de eso, vale la pena destacar la importancia de la copia de seguridad. Independientemente de los ataques DDoS o ataques DoS, pueden provocar un rendimiento lento de Internet, el cierre del sitio web, fallas del sistema, etc. Solo si ha preparado una copia de seguridad del sistema en otros discos externos, la restauración del sistema puede realizarse pronto.

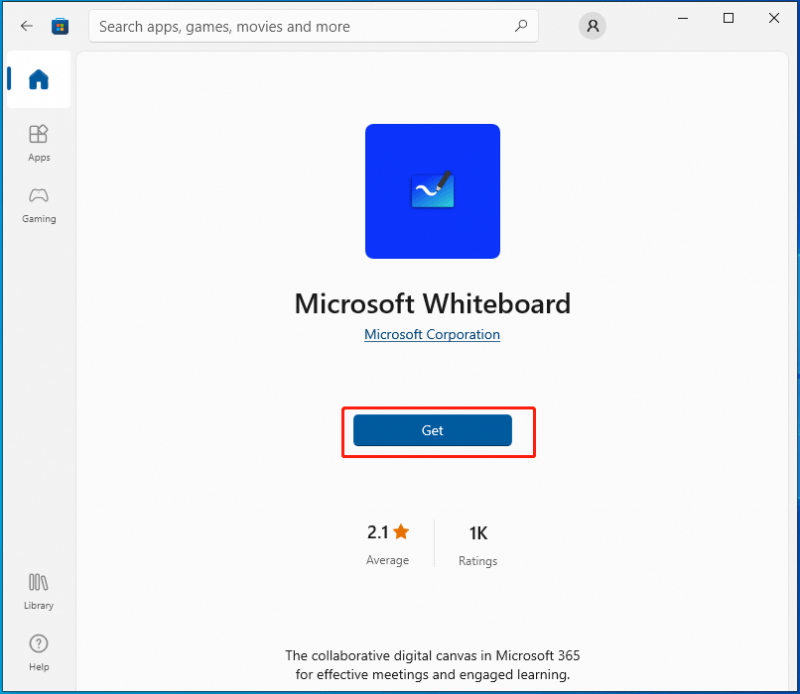

De este modo, Creador de sombras MniTool puede cumplir con sus demandas y otras características disponibles están configuradas para mejorar su experiencia de copia de seguridad. Puede realizar una copia de seguridad programada (diaria, semanal, mensual, por evento) y un esquema de copia de seguridad ( copia de seguridad completa, copia de seguridad incremental, copia de seguridad diferencial ) por su conveniencia.

Vaya a descargar e instalar este programa y podrá disfrutar de una versión de prueba gratuita durante 30 días.

Paso 1: abre MiniTool ShadowMaker y haz clic en mantener el juicio para entrar al programa.

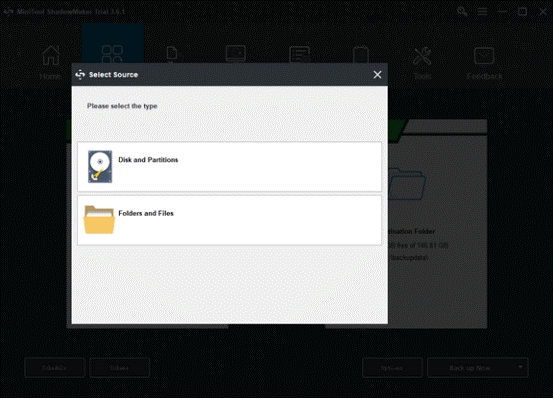

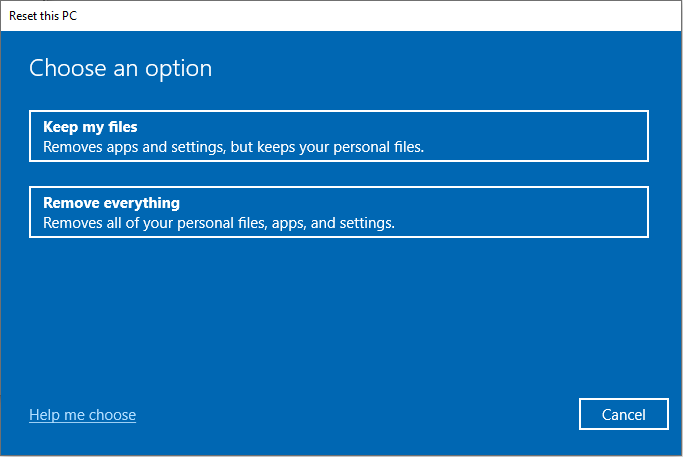

Paso 2: Ir a la Respaldo pestaña y la Sistema ha sido seleccionada como fuente. Si desea cambiar a otros destinos de copia de seguridad (el disco, la partición, la carpeta y el archivo) u otros destinos de copia de seguridad, el Carpeta de la cuenta del administrador , bibliotecas , Computadora , y Compartido , Puedes hacer click en el Fuente o Destino sección y vuelva a seleccionarlos.

Paso 3: Para finalizar la copia de seguridad, debe hacer clic en el Copia ahora opción de iniciar el proceso inmediatamente o la Copia de seguridad más tarde opción para retrasar la copia de seguridad. La tarea de copia de seguridad retrasada está en el Administrar página.

Línea de fondo:

Todos los ataques cibernéticos pueden hacer posible la pérdida de datos o la intrusión en la privacidad, lo cual es difícil de prevenir. Sin embargo, para evitar que suceda una situación más grave, puede hacer un plan de respaldo para todos sus datos importantes. Este artículo sobre DDoS vs DoS ha presentado dos ataques comunes. Espero que su problema se pueda resolver.

Si ha encontrado algún problema al usar MiniTool ShadowMaker, puede dejar un mensaje en la siguiente zona de comentarios y le responderemos lo antes posible. Si necesita ayuda para utilizar el software MiniTool, puede ponerse en contacto con nosotros a través de [correo electrónico protegido] .

DDoS vs DoS FAQ

¿Puede usted DDoS con una computadora?Debido a su pequeña escala y naturaleza básica, los ataques de ping de muerte generalmente funcionan mejor contra objetivos más pequeños. Por ejemplo, el atacante puede apuntar a una sola computadora o un enrutador inalámbrico. Sin embargo, para que esto tenga éxito, el pirata informático malicioso primero debe averiguar la dirección IP del dispositivo.

¿Cuánto cuestan los ataques DDoS?En la pérdida de ingresos y datos, el costo de un ataque DDoS en su negocio de tecnología o el negocio de su cliente puede escalar rápidamente. La pequeña y mediana empresa promedio gasta 0,000 por ataque.

¿Cuáles son dos ejemplos de ataques DoS?Hay dos métodos generales de ataques DoS: servicios de inundación o bloqueo de servicios. Los ataques de inundación ocurren cuando el sistema recibe demasiado tráfico para que el servidor lo almacene en el búfer, lo que hace que se ralenticen y finalmente se detengan. Los ataques de inundación populares incluyen ataques de desbordamiento de búfer, el ataque DoS más común.

¿Cuánto duran los ataques DDoS?Este tipo de ataque esporádico puede variar en duración, desde acciones breves que duran unos minutos hasta huelgas más largas que superan la hora. Según el DDoS Threat Landscape Report 2021 de la telecomunicaciones sueca Telia Carrier, los ataques documentados tienen una duración promedio de 10 minutos.

![Error de actualización de Windows 8024A000: soluciones útiles para él [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/63/windows-update-error-8024a000.png)

![Arregle Cortana Can’t Hear Me en Windows 10 con 5 sugerencias [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/62/fix-cortana-can-t-hear-me-windows-10-with-5-tips.png)

![¿Falta la barra de direcciones de Chrome? 5 formas de recuperarlo [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/91/chrome-address-bar-missing.png)

![Tres formas de acceder a su configuración de seguridad actual no permiten esta acción [Noticias de MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/22/3-ways-your-current-security-settings-do-not-allow-this-action.png)

![Qué está ocupando espacio en su disco duro y cómo liberar espacio [Consejos de MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/50/whats-taking-up-space-your-hard-drive-how-free-up-space.jpg)

![¿Qué es el modo de prueba? ¿Cómo habilitarlo o deshabilitarlo en Windows 10/11? [Consejos sobre miniherramientas]](https://gov-civil-setubal.pt/img/news/F0/what-is-test-mode-how-to-enable-or-disable-it-in-windows-10/11-minitool-tips-1.png)

![¿Cuánto duran las computadoras portátiles? ¿Cuándo comprar una computadora portátil nueva? [Sugerencias de MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/24/how-long-do-laptops-last.jpg)

![Solucionado: el asistente de actualización de Windows 10 ya se está ejecutando [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/03/fixed-windows-10-update-assistant-is-already-running.png)

![Cómo solucionar el problema 'Avast no puede escanear' en Windows / Mac [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/00/how-fix-avast-unable-scan-issue-windows-mac.jpg)